Man-in-the-Middle Atağı (MitM) Nedir? Nasıl Çalışır? Nasıl Önlenir?

18 Mayıs 2023

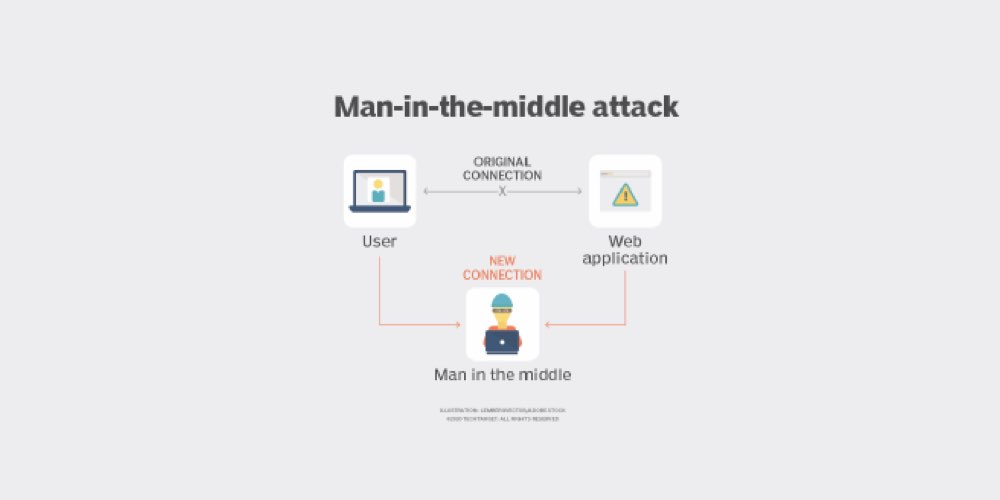

Çevrimiçi güvenlik dünyasında, Man-in-the-Middle saldırısı oldukça tehlikeli bir tehdittir. Bu siber saldırı, iki taraf arasındaki iletişimleri yakalayarak ve manipüle ederek, bir bilgisayar korsanının hassas bilgilere ve kaynaklara erişmesine olanak sağlayabilir.

Gizle

Man-in-the-Middle (MitM) Saldırısı Nedir?

Man-in-the-Middle (MITM) yani Ortadaki Adam saldırısı, bir bilgisayar korsanının iki taraf arasındaki iletişimi engelleyebildiği ve değiştirebildiği bir tür siber saldırıdır.

Bu tür bir siber saldırı, bir bilgisayar korsanı bir konuşmanın iki uç noktası arasına yerleştirildiğinde, iki taraf arasında değiş tokuş edilen verileri yakalamalarına ve manipüle etmelerine izin verdiğinde mümkündür.

Görüşmedeki iki taraf, bilgisayar korsanın ortada olduğunun ve verileri manipüle ettiğinin farkında olmayabileceğinden, MITM saldırılarını tespit etmek genellikle zordur. Bu tür siber saldırıların önüne geçebilmek için şirketlerin güçlü şifreleme protokolleri kullanmalarının yanı sıra çok faktörlü kimlik doğrulama gibi güçlü kimlik doğrulama yöntemlerini uygulamaları gerekir. Ek olarak işletmeler, kullanıcılarını MITM saldırılarının riskleri ve kendilerini korumak için en iyi uygulamalar konusunda eğitmelidir.

MitM Saldırıları Nasıl Çalışır?

Ortadaki adam saldırıları aşağıdaki 5 adımda gerçekleşir:

Adım 1: Bilgisayar korsanı, eski bir sistem veya zayıf bir parola gibi ağdaki bir güvenlik açığından yararlanarak bir ağa erişmeye çalışır.

Adım 2: Bilgisayar korsanı daha sonra ağa kötü amaçlı bir program yerleştirerek iki sistem arasındaki tüm iletişimleri izlemeye ve engellemeye olanak tanır.

Adım 3: Bilgisayar korsanı daha sonra iki sistem arasında geçen bilgileri yakalayabilir ve değiştirebilir. Bu, sahte veriler göndererek, trafiği yeniden yönlendirerek veya mesajları tekrar oynatarak yapılabilir.

4. Adım: Bilgisayar korsanı, topladığı bilgileri hedeflenen kişinin hesaplarına erişmek, hassas verileri çalmak veya diğer kötü niyetli faaliyetleri yürütmek için kullanabilir.

Adım 5: Son olarak, bilgisayar korsanı, günlükleri ve faaliyetlerine ilişkin diğer kanıtları silerek izlerini örtmeye çalışır.

MitM Saldırıları Türleri

Popüler ortadaki adam saldırısı türleri aşağıdaki şekildedir:

1. Oturum Ele Geçirme

Oturum ele geçirme, bilgisayar korsanının iki bilgisayar arasındaki aktif bir iletişim oturumunun kontrolünü ele geçirdiği bir ortadaki adam saldırısı türüdür. Bilgisayar korsanı, iki bilgisayar arasına kendi bilgisayarını yerleştirir ve oturumu izleyebilir, değiştirebilir veya sonlandırabilir.

2. DNS Sahtekarlığı

DNS sahtekarlığı, bir bilgisayar korsanının bir kullanıcıyı kötü amaçlı bir web sitesine yönlendirmek için Domain Name System (DNS) sunucusunu değiştirdiği bir ortadaki adam saldırısı türüdür. Bilgisayar korsanı, DNS isteklerini yakalayıp değiştirerek kullanıcıları yasal web siteleri gibi görünen kötü amaçlı web sitelerine yönlendirebilir.

3. ARP Sahtekarlığı

ARP sahtekarlığı, bir bilgisayar korsanının hedeflenen kişinin verilerine erişmek için yanlış ARP mesajları gönderdiği bir tür ortadaki adam saldırısıdır. Bilgisayar korsanı trafiği yakalayabilir ve değiştirebilir, böylece aynı ağdaki iki bilgisayar arasında gönderilen verileri görüntüleyebilir ve değiştirebilir.

4. SSL Stripping

SSL stripping, bir bilgisayar korsanının şifrelenmiş bir bağlantıyı HTTPS’den HTTP’ye düşürmeye çalıştığı bir tür ortadaki adam saldırısıdır. Bilgisayar korsanı daha sonra iki bilgisayar arasında gönderilen verileri görüntüleyebilir ve değiştirebilir.

5. Sniffing

Sniffing, bir bilgisayar korsanının ağ trafiğini yakalayıp analiz ettiği bir tür ortadaki adam saldırısıdır. Bilgisayar daha sonra iki bilgisayar arasında gönderilen verileri görüntüleyebilir ve değiştirebilir.

6. Smurf Attack

Smurf attack, bir bilgisayar korsanının bir hedefi çok sayıda paketle doldurmak için bir paketin kaynak IP adresini taklit ettiği bir ortadaki adam saldırısı türüdür. Bilgisayar korsanı daha sonra iki bilgisayar arasında gönderilen verileri görüntüleyebilir ve değiştirebilir.

7. Sahtecilik

Siteler arası istek sahteciliği (CSRF), bir bilgisayar korsanın bir kullanıcıyı bir web sitesine kötü niyetli bir istekte bulunması için kandırdığı bir ortadaki adam saldırısı türüdür. Bilgisayar korsanı daha sonra iki bilgisayar arasında gönderilen verileri görüntüleyebilir ve değiştirebilir.

8. Gizli Dinleme

Dinleme, bir bilgisayar korsanının iki bilgisayar arasındaki etkin bir iletişim oturumunu dinlediği bir tür ortadaki adam saldırısıdır. Bilgisayar korsanı daha sonra iki bilgisayar arasında gönderilen verileri görüntüleyebilir ve değiştirebilir.

9. Sahte Erişim Noktaları

Hileli erişim noktaları, bir bilgisayar korsanının ağ trafiğini engellemek için sahte bir erişim noktası kurduğu bir tür ortadaki adam saldırısıdır. Bilgisayar korsanı, bu erişim noktasına bir cihaz bağlayarak, iletilen verileri yakalayabilir ve değiştirebilir.

10. WiFi MITM

WiFi MITM saldırısı, cihazlar arasındaki iletişimi onların farkında olmadan keser. Bilgisayar korsanı güvenlik zayıflıklarından yararlanır, cihazlar arasında konumlanır ve verileri izleyebilir, değiştirebilir veya enjekte edebilir. Bilgisayar korsanının trafiği manipüle etmesine izin vererek kullanıcıları kandırmak için sahte bir WiFi etkin noktası oluşturulabilir.

Ortadaki Adam Saldırısı Örnekleri

Aşağıda ortadaki adam (MITM) saldırılarının gerçek hayattan bazı örneklerini bulabilirsiniz:

1. Bankacılık Truva Atları

Bankacılık Truva Atları, çevrimiçi bankacılık oturumları sırasında kullanıcı kimlik bilgilerine müdahale edebilen bir tür kötü amaçlı yazılımdır. Kullanıcı oturum açtıktan sonra, Trojan, kullanıcıyı gerçek web sitesiyle aynı görünen sahte bir web sitesine yönlendirir. Kullanıcı daha sonra bilmeden oturum açma kimlik bilgilerini bilgisayar korsanına verir ve bilgisayar korsanı bu bilgileri banka hesaplarına erişmek için kullanabilir.

2. Genel Wi-Fi

Bilgisayar korsanları, MITM saldırılarını başlatmak için genel Wi-Fi ağlarını kullanabilir. Kullanıcılar halka açık bir Wi-Fi ağına bağlandıklarında genellikle bağlantılarının güvenli olduğunu varsayar. Ancak bilgisayar korsanları ağdan geçen trafiği engelleyebilir ve kullanıcı adları, parolalar ve kredi kartı numaraları gibi hassas bilgileri çalabilir.

3. HTTPS Stripping

HTTPS, web trafiğini şifreleyerek bilgisayar korsanlarının verileri ele geçirmesini ve okumasını zorlaştıran bir protokoldür. Ancak bilgisayar korsanları, bir web sitesinin güvenlik ayarlarını HTTP’ye düşürmek için HTTPS stripping adı verilen bir teknik kullanabilir. Bu, bilgisayar korsanının web sitesinden geçen trafiği engellemesine ve değiştirmesine olanak tanır.

4. Kötü Amaçlı Bağlantı Noktaları

Bilgisayar korsanları, kullanıcıları kendilerine bağlanmaya ikna etmek için sahte Wi-Fi noktaları oluşturabilir. Kullanıcı kötü amaçlı ortak erişim noktasına bağlandığında, bilgisayar korsanı trafiğini kesebilir ve hassas bilgileri çalabilir.

5. DNS Sahtekarlığı

Bilgisayar korsanları, kullanıcıları sahte web sitelerine yönlendirmek için DNS sahtekarlığını kullanabilir. Örneğin, bir bilgisayar korsanı hedeflediği kişinincihazının DNS ayarlarını değiştirerek onu sahte bir bankacılık web sitesine yönlendirebilir. Hedeflenen kişi bilmeden oturum açma kimlik bilgilerini bilgisayar korsanına verebilir ve bilgisayar korsanı bu bilgileri hedeflenen kişinin banka hesabına erişmek için kullanabilir.

Bunlar, gerçek hayatta meydana gelebilecek birçok farklı türde MITM saldırısının yalnızca birkaç örneğidir. Halka açık Wi-Fi ağlarına bağlanırken dikkatli olunması ve hassas bilgiler girmeden önce web sitelerinin ve web uygulamalarının yasallığının her zaman doğrulanması önemlidir.

Ortadaki Adam Saldırısı Belirtileri

Aşağıdaki listede ortadaki adam saldırılarının önemli belirtilerini bulabilirsiniz:

1. Olağandışı Ağ Etkinliği

Ağ trafiğindeki önemli bir artış, ortadaki adam saldırısının bir göstergesi olabilir. Olağandışı bağlantılar veya olağandışı kaynaklardan gelen istekler, bir bilgisayar korsanının veri paketlerini ele geçirmeye çalıştığının bir işareti olabilir.

2. Beklenmedik Kimlik Bilgileri Talepleri

Bir web sitesi veya uygulama, kullanıcının aşina olmadığı kimlik bilgilerini isterse, bu, ortadaki adam saldırısının bir işareti olabilir.

3. Olağandışı Oturum Açma Hataları

Kullanıcı, doğru kimlik bilgilerini girdikten sonra web sitesinin veya uygulamanın oturum açma hataları gösterdiğini fark ederse, bu, bir bilgisayar korsanın veri paketlerini ele geçirmeye çalıştığını gösterebilir.

4. Beklenmedik Yönlendirmeler

Bilinmeyen web sitelerine beklenmedik yönlendirmeler, ortadaki adam saldırısının bir işareti olabilir. Bu nedenle, kullanıcılar genel wi-fi ağlarını kullanmaktan kaçınmalı ve sanal bir özel ağ kullanmayı düşünmelidir.

5. Olağandışı IP Adresleri

Kullanıcı, verilerinin bilinmeyen bir IP adresi üzerinden yönlendirildiğini fark ederse, bu, ortadaki adam saldırısının bir işareti olabilir.

6. Güvenli Bir Ağa Bağlanamama

Bir kullanıcının bir web sitesine veya uygulamaya güvenli bir bağlantı kuramaması, bir bilgisayar korsanının veri paketlerini ele geçirdiğini gösterebilir.

7. Sertifika Ayrıntılarındaki Değişiklikler

Kullanıcı, bir web sitesinin veya uygulamanın sertifika ayrıntılarında herhangi bir değişiklik fark ederse, bu, bir bilgisayar korsanının ortadaki adam saldırısı gerçekleştirdiğini gösterebilir.

8. Beklenmeyen Açılır Pencereler

Beklenmeyen açılır pencereler veya bildirimler, ortadaki adam saldırısının bir işareti olabilir.

9. Hesaplarda Olağandışı Etkinlik

Kullanıcı, hesaplarında yetkisiz girişler veya satın almalar gibi herhangi bir olağandışı etkinlik fark ederse, bu, bir ortadaki adam saldırısının meydana geldiğini gösterebilir.

10. Olağandışı Hesap Etkinliği

Kullanıcı, hesap ayarlarında veya içerikte değişiklik gibi, hesaplarında herhangi bir olağandışı etkinlik fark ederse, bu, ortadaki adam saldırısının bir işareti olabilir.

Ortadaki Adam Saldırılarıyla İlişkili Riskleri Anlama

Ortadaki adam (MITM) saldırıları, veri hırsızlığından mali kayıplara kadar ciddi sonuçlar doğurabilir, bu nedenle işletmelerin bu siber saldırılarla ilişkili riskleri anlaması önemlidir.

Aşağıdaki riskler MITM saldırılarıyla ilişkilidir:

1. Hassas verilerin kaybı

Bilgisayar korsanı, oturum açma kimlik bilgileri veya finansal ayrıntılar gibi kişisel bilgileri ele geçirebilir ve şifresini çözebilir. Bu, hesaplara erişmelerini veya para çalmalarını sağlar.

2. Veri manipülasyonu

Bir bilgisayar korsanı, iletişim içeriğini değiştirerek yanlış veya yanıltıcı bilgilerin gönderilmesine neden olabilir. Bunun finansal kayıplar veya itibar kaybı gibi ciddi etkileri olabilir.

3. Güvenliği ihlal edilmiş kimlik doğrulama

Ortadaki adam saldırıları, bir mesajın göndericisini veya alıcısını taklit etmek için kullanılabilir ve bilgisayar korsanının güvenli olması gereken hizmetlere erişim kazanmasına olanak tanır.

4. Sistemlere yetkisiz erişim

Bilgisayar korsanları, trafiğe müdahale ederek ve kullanıcıların kimliğine bürünerek, erişmemeleri gereken sistemlere ve ağlara erişim sağlayabilir.

5. Hizmet reddi saldırıları

Ortadaki adam saldırıları, bir bilgisayar korsanının bir sistemi isteklerle doldurduğu ve meşru kullanıcılar için kullanılamaz hale getirdiği hizmet reddi saldırılarını başlatmak için kullanılabilir.

6. Kötü amaçlı yazılım bulaşmaları

Bilgisayar korsanları, bir kullanıcının sistemine kötü amaçlı kod veya kötü amaçlı yazılım enjekte etmek için ortadaki adam saldırılarını kullanabilir ve sistemin kontrolünü ele geçirmelerine olanak tanır. Bunun veri imhası veya ağ istismarı

gibi ciddi sonuçları olabilir.

İşletmelerin MITM saldırılarıyla ilişkili risklerin farkında olması ve bunları hafifletmek için adımlar atması önemlidir. Bu, hassas verilerin şifrelenmesinin yanı sıra iki faktörlü kimlik doğrulama gibi güçlü kimlik doğrulama önlemlerinin uygulanmasını içerir.

Ek olarak, işletmeler her zaman tetikte kalmalı ve ağlarını şüpheli etkinlik belirtileri için izlemelidir. İşletmeler, MITM saldırılarıyla ilişkili riskleri anlayarak ve ağlarını korumak için gerekli adımları atarak bu tür siber saldırıların kurbanı olma riskini en aza indirebilir.

Ortadaki Adam Saldırıları Nasıl Tespit Edilir?

Bir MitM saldırısında, dolandırıcı veya bilgisayar korsanı, değiş tokuş edilen bilgileri değiştirebilir veya çalabilir. Bu nedenle, işletmelerin MitM saldırılarını tespit etmesi ve önlemesi çok önemlidir. Bir MitM saldırısını tespit etmenin bir yolu şifreleme kullanmaktır. Verilerin şifrelenmesi, kötü niyetli bir üçüncü şahıs tarafından ele geçirilmemesini veya değiştirilememesini sağlar.

İşletmeler ayrıca herhangi bir şüpheli etkinlik için ağ trafiğini düzenli olarak izlemelidir. Olası MitM saldırıları için ağ trafiğindeki herhangi bir ani değişiklik araştırılmalıdır.

Plan, bir siber saldırı tespit edildiğinde, ilgili makamlara bildirimde bulunmak, etkilenen sistemi izole etmek ve sistemi güvenli bir duruma geri yüklemek gibi atılacak adımları içermelidir.

Yukarıdaki önlemleri uygulayarak işletmeler kendilerini MitM siber saldırılarından koruyabilir. Ortadaki adam saldırılarını önlemek, işletmelerin bilgisayar korsanları tarafından kullanılan en son MitM teknik ve teknolojilerinden haberdar olması ve bir siber saldırı durumunda hızla yanıt vermeye hazır olması gerektiğinden çok önemlidir.

Ortadaki Adam Saldırıları Nasıl Önlenir?

Ortadaki adam saldırılarını önlerken aşağıdakiler dahil birkaç en iyi uygulama uygulanmalıdır:

Öncelikle, SSL/TLS veya IPSec gibi şifreleme protokollerini kullanarak verileri şifreleyin. Bu, gönderilen tüm verilerin güvenli olmasını ve bir bilgisayar korsanı tarafından erişilememesini sağlayacaktır.

İkincisi, çok faktörlü kimlik doğrulama gibi güçlü kimlik doğrulama protokolleri kullanın. Bu, yalnızca yetkili kullanıcıların hassas verilere erişebilmesini sağlamaya yardımcı olacaktır. İşletmeler ayrıca iki faktörlü kimlik doğrulama ve güçlü parolalar uygulamalıdır. İki faktörlü kimlik doğrulama, kullanıcıların bilgilere erişmek için iki tür kimlik sağlamasını gerektirir, bu da bilgisayar korsanının erişim kazanmasını zorlaştırır.

Üçüncüsü, şüpheli etkinliği algılamak ve kötü amaçlı trafiği engellemek için uygulama güvenlik duvarlarını kullanın.

Dördüncüsü, herhangi bir şüpheli etkinlik için ağ trafiğini izleyin. IP adresi filtreleme, kötü amaçlı IP adreslerini engellemek için kullanılabilir.

Son olarak, uzak sistemlere erişmek için SSH ve SFTP gibi güvenli protokolleri kullanın. İşletmeler, bu en iyi uygulamaları izleyerek bir MITM saldırısının kurbanı olma riskini büyük ölçüde azaltabilir.

Ek olarak, hesapları ve verileri korumak için güçlü parolalar kullanılmalıdır. İşletmelerin ayrıca bir MitM saldırısının hasarını sınırlamak için bir olay müdahale planı olmalıdır.

İlgili İçerikler:

Penetrasyon (Sızma) Testi Nedir, Aşamaları Nelerdir? Firmalar Güvenlik Açıklarını Nasıl Giderebilir?

Uçtan Uca Şifreleme (E2EE): Nedir, Nasıl Çalışır? E-posta İletişiminde Uçtan Uca Şifreleme

Mail Transfer Agent (MTA) Nedir? İşletmeler Online Ortamda E-Posta Hesaplarını Nasıl Korumalı?

Firewall Nedir, Ne İşe Yarar? Firewall Türleri

Phishing (Oltalama) Nedir? Phishing Saldırısı Nasıl Engellenir?

Mail Gateway (Güvenli E-Posta Ağ Geçidi) Nedir?

Ransomware Nedir, Nasıl Çalışır? Ransomware Virüsünün Mail Yoluyla Bulaşmasını Engelleme

Sosyal Mühendislik Nedir? Sosyal Mühendislik Saldırıları Nasıl Önlenir?

Business Email Compromise (BEC) Nedir? BEC Saldırıları Nasıl Engellenir?

Kimlik Avı Nedir, Nasıl Önlenir?

E-Posta Üzerinden Yapılan Saldırılar ve Alınması Gereken Önlemler