Botnet, “bot yöneticisi” olarak bilinen bir bilgisayar korsanı tarafından uzaktan kontrol edilen, güvenliği ihlal edilmiş bilgisayarlardan veya cihazlardan oluşan bir ağdır. Bot ağları genellikle DDoS saldırıları gerçekleştirmek, spam e-posta’lar göndermek, kötü amaçlı yazılım dağıtmak veya kimlik bilgileri doldurma saldırıları gerçekleştirmek gibi kötü amaçlar için kullanılır.

Bot ağları, genellikle kimlik avı e-posta’ları yoluyla veya yazılım güvenlik açıklarından yararlanarak çok sayıda bilgisayara veya cihaza kötü amaçlı yazılım bulaştırarak oluşturulur. Virüs bulaştığında, bu cihazlar botnet’in bir parçası haline gelir ve bot yöneticisi tarafından uzaktan kontrol edilebilir. Bot yöneticisi, botnet’e DDoS saldırısı başlatma veya istenmeyen e-posta’lar gönderme gibi belirli eylemleri gerçekleştirmesi talimatını içeren komutlar verebilir.

Bot ağlarının tespit edilmesi zor olabilir ve ciddi zararlara neden olabilir. Bot ağları tarafından başlatılan DDoS saldırıları, web sitelerini ve sunucuları etkileyerek kullanılamaz hale getirebilir. Bot ağları tarafından gönderilen spam e-posta’lar, e-posta sunucularını tıkayabilir ve meşru e-posta’ların geçmesini zorlaştırabilir. Bot ağları tarafından dağıtılan kötü amaçlı yazılımlar daha fazla cihaza bulaşarak daha fazla bot oluşturabilir ve botnet’in gücünü artırabilir.

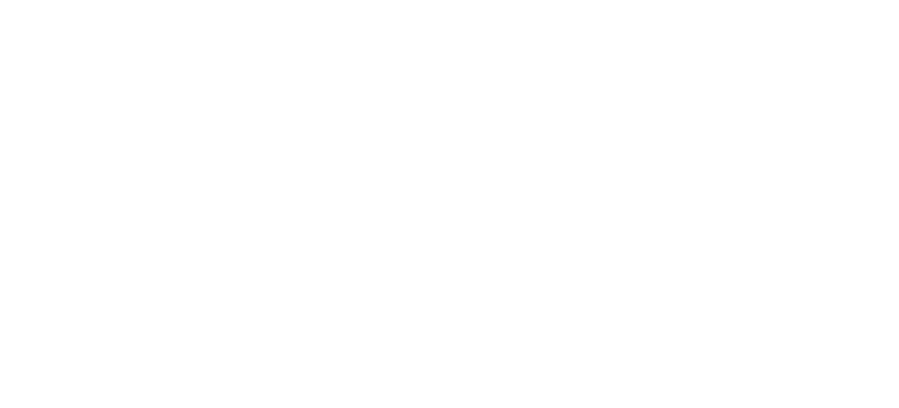

Botnet Nasıl Çalışır?

Botnet aşağıdaki şekilde çalışır:

1. Bulaşma

Bir botnet oluşturmanın ilk adımı, çok sayıda bilgisayara veya cihaza kötü amaçlı yazılım bulaştırmaktır. Bu genellikle kimlik avı e-posta’ları göndererek veya yazılımdaki güvenlik açıklarından yararlanarak yapılır.

2. Güçlendirme

Bir bilgisayara veya cihaza virüs bulaştığında, botnet’in bir parçası haline gelir ve bu cihazlar botmaster tarafından uzaktan kontrol edilebilir. Bot yöneticisi, virüslü bilgisayarı kötü amaçlı yazılımı diğer cihazlara yaymak için kullanabilir ve onları etkili bir şekilde botnet’e dahil edebilir.

3. Komuta ve kontrol

Bot yöneticisi, botnet’i uzak bir konumdan, genellikle bir komut ve kontrol (C&C) sunucusu aracılığıyla kontrol eder. C&C sunucusu, virüslü bilgisayarlara hangi eylemleri gerçekleştirmeleri gerektiğini söyleyen komutlar verir.

4. Saldırı

Bir bot yöneticisi çeşitli siber saldırılar başlatabilir. Örneğin, virüs bulaşmış tüm bilgisayarlara web sitesinin sunucusuna çok sayıda istek gönderme talimatı vererek sunucuyu bunaltarak ve kullanılamaz hale getirerek bir web sitesinde bir Dağıtılmış Hizmet Reddi (DDoS) saldırısı başlatabilir veya spam e-posta’lar göndermek, kötü amaçlı yazılım dağıtmak veya diğer kötü amaçlı faaliyetleri gerçekleştirmek için botnet’i kullanabilir.

5. Gizlilik

Bot ağları gizli çalışacak şekilde tasarlanmıştır, bu nedenle tespit edilmesi zor olabilir. Etkilenen bilgisayarlar normal şekilde çalışmaya devam ederek kullanıcıların cihazlarının güvenliğinin ihlal edildiğini fark etmelerini zorlaştırabilir.

6. Kalıcılık

Bot ağları aynı zamanda kalıcı olacak şekilde tasarlanmıştır, yani kötü amaçlı yazılımı virüslü cihazlardan kaldırma girişimlerinden kurtulabilir. Bot yöneticisi, botnet üzerinde kontrolü sürdürmek için şifreli iletişim kanalları kullanmak veya C&C sunucusunu bir dizi vekil sunucunun arkasına gizlemek gibi çeşitli teknikler kullanabilir.

Genel olarak, botnet’ler bilgisayar korsanları için güçlü bir araçtır ve çok sayıda bilgisayarı veya cihazı kontrol etmelerine ve bunları kötü amaçlarla kullanmalarına olanak tanır. Bot ağlarını önlemek, kullanıcı eğitimi, güçlü parolalar, yazılım güncellemeleri ve kötü amaçlı yazılım tespit araçlarını içeren çok katmanlı bir yaklaşım gerektirir.

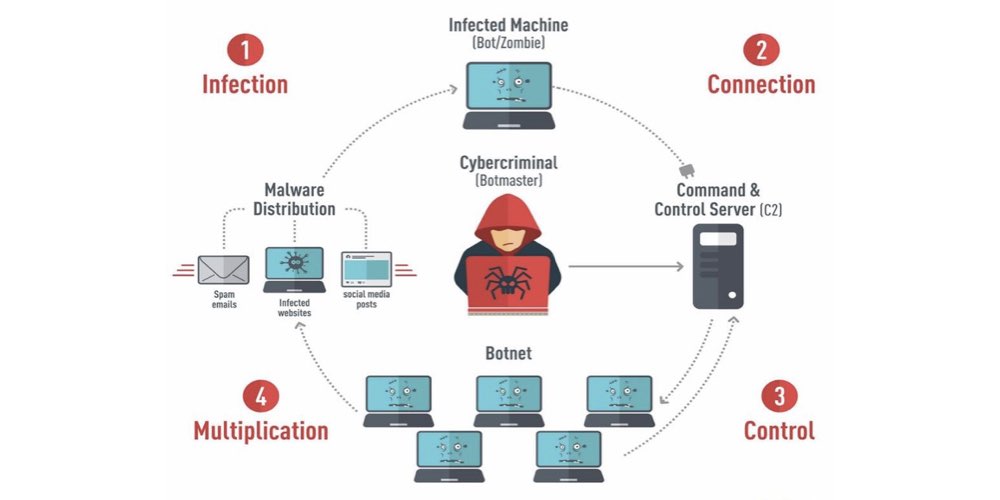

Botnet Mimarisi

Botnet mimarisi, bir botnet’in yapılandırılma ve organize edilme biçimini ifade eder. Birkaç yaygın botnet mimarisi vardır. Bunlar aşağıdaki şekildedir:

1. Merkezileştirilmiş

Merkezi bir botnet mimarisinde, virüs bulaşmış tüm cihazlar, komutlar vermek ve botnet faaliyetlerini koordine etmek için kullanılan merkezi bir komuta ve kontrol (C&C) sunucusuna rapor verir. C&C sunucusu, onu kötü amaçlı yazılım dağıtmak veya siber saldırılar başlatmak için kullanabilen botnet’in sahibi tarafından kontrol edilebilir.

2. Eşler arası

Peer-to-peer bir botnet mimarisinde; virüslü cihazlar, merkezi bir C&C sunucusuna güvenmeden birbirleriyle doğrudan iletişim kurar. Bot ağındaki her cihaz, komutlar verebilir ve ağdaki diğer cihazlara kötü amaçlı yazılım dağıtabilir, bu da botnet’in kaldırılmasını zorlaştırır.

3. Hibrit

Hibrit bir botnet mimarisi, hem merkezi hem de eşler arası mimarilerin öğelerini birleştirir. Hibrit bir botnet’te, bazı cihazlar merkezi bir C&C sunucusuna rapor verirken, diğerleri doğrudan birbirleriyle iletişim kurar. Bu yaklaşım, botnet’i yayından kaldırmalara karşı daha dayanıklı ve tespit edilmesini daha zor hale getirebilir.

4. Domain Oluşturma Algoritması (DGA)

Bir DGA botnet mimarisinde, C&C sunucusunun alan adı periyodik olarak değişir, bu da botnet’in izlenmesini ve kaldırılmasını zorlaştırır. Botnet sahibi, C&C sunucusu için düzenli aralıklarla yeni bir alanı adı oluşturmak için bir DGA kullanır ve virüs bulaşan cihazlar daha sonra sunucuya bağlanmak için kullanır.

Genel olarak, botnet mimarisi, botnet’in çalışma ve tespitten kaçma becerisinde kritik bir rol oynar. Bu nedenle, bir botnet mimarisini anlamak, botnet saldırılarını tespit etmek ve azaltmak için önemlidir.

Botnet Saldırısı Türleri

Bot ağları, aşağıdakiler de dahil olmak üzere çok çeşitli saldırılar başlatmak için kullanılabilir:

1. Dağıtılmış Hizmet Reddi (DDoS) saldırıları

Bir DDoS saldırısında botnet, bir web sitesini veya sunucuyu trafikle doldurmak, trafiği bunaltmak ve kullanıcılar tarafından kullanılamaz hale gelmesine neden olmak için kullanılır.

2. İstenmeyen Posta Gönderme

Bot ağları, büyük hacimlerde istenmeyen e-posta’lar göndermek, sahte ürün veya hizmetleri tanıtmak veya kötü amaçlı yazılımları yaymak için kullanılabilir.

3. Kimlik bilgisi doldurma

Bot ağları, çok sayıda web sitesinde farklı kullanıcı adı/şifre kombinasyonlarını deneme sürecini otomatikleştirerek kimlik bilgisi doldurma saldırıları gerçekleştirmek için kullanılabilir.

4. Tıklama dolandırıcılığı

Bot ağları, çevrimiçi reklamlarda hileli tıklamalar oluşturmak için kullanılabilir ve bu, reklamverenin yasal olmayan tıklamalar için ödeme yapmasına neden olabilir.

5. Cryptojacking

Bot ağları, çok sayıda bilgisayara bulaşarak ve işlem güçlerini sahibinin bilgisi olmadan kripto para madenciliği yapmak için kullanarak kripto para madenciliği yapmak için kullanılabilir.

6. Bilgi hırsızlığı

Bot ağları, virüslü cihazlardan kredi kartı numaraları veya oturum açma kimlik bilgileri gibi hassas verileri çalmak için kullanılabilir.

7. Fidye yazılımı

Bot ağları, hedeflenen kişilerin dosyalarını şifreleyen ve şifre çözme anahtarı karşılığında ödeme talep eden bir tür kötü amaçlı yazılım olan fidye yazılımını dağıtmak ve kontrol etmek için kullanılabilir.

Bilgisayarınızın Bir Botnet’in Parçası Olduğuna İlişkin İşaretler Nelerdir?

Bilgisayarınızın bir botnet’in parçası olabileceğine dair bazı işaretler aşağıdaki şekildedir:

1. Yavaş Performans

Bir botnet, bilgisayarınızın performansını yavaşlatabilen kötü amaçlı faaliyetlerini gerçekleştirmek için bilgisayarınızın işlem gücünü kullanabilir.

2. Olağandışı Ağ Etkinliği

Bilgisayarınız bir botnet’in parçasıysa, büyük miktarda giden trafik veya şüpheli IP adreslerine bağlantılar gibi olağandışı ağ etkinliği fark edebilirsiniz.

3. Yüksek CPU veya Ağ Kullanımı

Bilgisayarınızın CPU veya ağ kullanımının, siz bilgisayarı aktif olarak kullanmıyorken bile alışılmadık derecede yüksek olduğunu fark edebilirsiniz.

4. Garip Açılır Pencereler veya Hata Mesajları

Bot ağları, herhangi bir program kullanmıyor veya web’de gezinmiyor olsanız bile bilgisayar ekranınızda açılır pencereler veya hata mesajları görüntüleyebilir.

5. Açıklanamayan Sabit Disk Etkinliği

Bilgisayarınızın sabit sürücüsüne, siz bilgisayarı aktif olarak kullanmadığınız zamanlarda bile sık sık erişiliyorsa, bu, bilgisayarınızın bir botnet parçası olduğunun işareti olabilir.

6. Anti-Virüs Uyarıları

Anti-virüs yazılımınız bilgisayarınızdaki kötü amaçlı yazılımları tespit edip sizi uyarıyorsa, bu, bilgisayarınızın bir botnet’in parçası olduğunun bir işareti olabilir.

Bu işaretlerden herhangi birini fark ederseniz, bilgisayarınızı korumak ve mevcut olabilecek botnet kötü amaçlı yazılımlarını kaldırmak için harekete geçmeniz önemlidir.

Botnet Saldırısından Nasıl Korunmalıdır?

Kendinizi botnetlerden korumak için aşağıdaki adımları uygulayabilirsiniz:

1. Yazılımınızı ve işletim sisteminizi güncel tutun

Yazılım güncellemeleri genellikle sisteminizi botnet enfeksiyonlarından koruyabilen güvenlik yamaları içerir.

2. Virüsten koruma ve kötü amaçlı yazılımdan koruma yazılımı kullanın

En çok tercih edilen virüsten koruma ve kötü amaçlı yazılımdan koruma yazılımlarını yükleyin ve kullanın ve bunları yeni tehditlere karşı korumak için güncel tutun.

3. Güçlü parolalar kullanın

Çevrimiçi hesaplarınızın her biri için güçlü, benzersiz parolalar kullanın ve bunları yönetmenize yardımcı olması için bir parola yöneticisi kullanmayı düşünün.

4. Şüpheli e-postalara ve eklere karşı dikkatli olun

Bilinmeyen gönderenlerden gelen e-posta’ları veya ekleri açmayın ve bir bağlantıya tıklamanızı veya kişisel bilgiler vermenizi isteyen e-posta’lara karşı dikkatli olun.

5. Halka açık Wi-Fi’ye dikkat edin

Botnet saldırılarına karşı savunmasız olabilecek halka açık Wi-Fi ağlarını kullanmaktan kaçının.

6. İki faktörlü kimlik doğrulamayı etkinleştirin

Ekstra bir koruma katmanı eklemek için çevrimiçi hesaplarınızda iki faktörlü kimlik doğrulamayı etkinleştirmeyi düşünün.

7. Çevrimiçi hesaplarınızı izleyin

Çevrimiçi hesaplarınızı, yetkisiz girişler veya işlemler gibi olağandışı etkinliklere karşı düzenli olarak izleyin.

8. Güvenlik duvarı kullanın

Güvenlik duvarı, botnet trafiğinin ağınıza girmesini engellemeye yardımcı olabilir.

Ünlü Botnet Saldırıları

Son yıllarda birkaç yüksek profilli botnet saldırısı oldu. Bunlardan en önemlileri aşağıdaki şekildedir:

1. Mirai

Mirai botnet, 2016’da DNS sağlayıcısı Dyn’i hedef alan ve büyük internet kesintilerine neden olan büyük bir DDoS saldırısından sorumluydu. Botnet, kameralar ve yönlendiriciler gibi Nesnelerin İnterneti (IoT) cihazlarına bulaştı ve bunları siber saldırıyı başlatmak için kullandı.

2. Necurs

Necurs botnet, en az 2012’den beri aktiftir ve tarihin en büyük ve en uzun süredir devam eden botnet’lerinden biridir. Kötü amaçlı yazılım dağıtmak, istenmeyen e-posta’lar göndermek ve DDoS saldırıları başlatmak için kullanılmıştır.

3. Avalanche

Avalanche botnet, 500.000’den fazla virüslü cihazla şimdiye kadar keşfedilen en büyük ve en gelişmiş botnet’lerden biriydi. Bankacılık truva atları ve fidye yazılımları da dahil olmak üzere çok çeşitli kötü amaçlı yazılımları dağıtmak için kullanıldı.

4. GameOver Zeus

GameOver Zeus botnet’i, bankalardan ve diğer finansal kurumlardan milyonlarca dolar çalmak için kullanılan büyük bir siber suç operasyonuydu. Oturum açma kimlik bilgilerini ve diğer hassas bilgileri çalmak için kötü amaçlı yazılım ve sosyal mühendislik tekniklerinin gelişmiş bir kombinasyonunu kullandı.

5. Waledac

Waledac botnet, spam e-posta’ları ve kötü amaçlı yazılımları dağıtmak için kullanılan büyük bir spam botnet’ti. Microsoft tarafından koordineli bir çabanın ardından 2010 yılında kaldırıldı.

Özetle diyebiliriz ki, bot ağları, siber güvenlik tehditlerinin en karmaşık ve tehlikeli biçimlerinden biridir ve onları işletmeler, bireyler ve hatta kamu için ciddi bir endişe haline getirir.

Bot ağlarına ve botnet saldırılarına karşı savunma yapmak zor olsa da imkansız değildir. Yukarıda paylaşılan ipuçlarını izleyerek ve bot koruması konusunda uzmanlaşmış kapsamlı bir çözüm seçerek, cihazlarınızı etkili bir şekilde koruyabilir ve sisteminizin/ağınızın çeşitli botnet saldırılarından etkilenme riskini azaltabilirsiniz.

Botnet İle İlgili En Çok Sorulan Sorular

1. Bilgisayar korsanları botnet’leri bilgisayara nasıl bulaştırır?

Bilgisayar korsanları genellikle hedefledikleri kişilere kimlik avı e-posta’ları göndererek onları bilgisayarlarına bulaşan bağlantılara tıklamaları için kandırır. Kötü amaçlı yazılım yayan bir web sitesini ziyaret ederseniz veya virüslü bir dosya indirirseniz, bilgisayarınıza da bulaşabilir.

2. Cihazımın bir botnet’in parçası olup olmadığını nasıl anlarım?

Yavaş performans, sık sık çökmeler, olağandışı ağ etkinliği veya büyük miktarda giden ağ trafiği dahil olmak üzere cihazınıza kötü amaçlı botnet bulaştığına dair çeşitli işaretler vardır. Bu noktada cihazınızı kötü amaçlı yazılımlara karşı taramak için virüsten koruma yazılımı veya diğer güvenlik araçlarını da kullanabilirsiniz.

3. Cihazımın bir botnet’in parçası olduğunu düşünürsem ne yapmalıyım?

Cihazınızın bir botnet parçası olduğunu düşünüyorsanız, hemen internetten bağlantısını kesmeli ve profesyonel bir BT güvenlik firmasından yardım almalısınız. Botnet kötü amaçlı yazılımını kaldırmanıza ve cihazınızın güvenliğini geri yüklemenize yardımcı olabilir.

4. Bir botnet’teki komut ve kontrol sunucusu nedir?

Komut ve kontrol sunucusu, bilgisayar korsanı tarafından bir botnet’in parçası olan bilgisayarları uzaktan kontrol etmek için kullanılan bir sunucudur.

5. Zombi bilgisayar nedir?

Bir zombi bilgisayar, bir bilgisayar korsanı tarafından ele geçirilen ve bir botnet’in parçası olarak kontrol edilen bir bilgisayardır.

6. Botnet’lerin yasal durumu nedir?

Bot ağları yasa dışıdır ve kullanımları, bilgisayar korsanı veya sorumlu bilgisayar korsanları grubu için cezai suçlamalara neden olabilir.

7. Botnet’ler iyi amaçlar için kullanılabilir mi?

Bot ağları genellikle kötü amaçlı amaçlarla kullanılsa da, güvenlik araştırması ve testi gibi iyi amaçlar için de kullanılabilir.

8. IoT cihazlarımın bir botnet’in parçası olmasını nasıl önleyebilirim?

IoT cihazlarınızı güçlü parolalarla güvence altına alarak ürün yazılımlarını güncel tutarak ve şüpheli bağlantılardan ve indirmelerden kaçınarak bir botnet’in parçası olmalarını önleyebilirsiniz.

İlgili İçerikler

SSL Nedir? SSL Güvenlik Sertifikası Ne İşe Yarar?, TLS Nedir? SSL/TLS Kullanarak Güvenli E-posta Gönderin veya Alın

Phishing Nedir? Phishing (Oltalama) Saldırısı Nasıl Engellenir?

Ransomware Nedir, Nasıl Çalışır? Ransomware Virüsünün Mail Yoluyla Bulaşmasını Engelleme

Business Email Compromise (BEC) Nedir? BEC Saldırıları Nasıl Engellenir?

Kimlik Avı Nedir, Nasıl Önlenir?

Virüslü E-Mailler Hakkında Alınacak Önlemler ve E-Posta Güvenliği, E-posta Sunucu Destekli Antivirüs Programları

Güvenli E-posta İletişimi için Alınacak Önlemler

E-Posta Üzerinden Yapılan Saldırılar ve Alınması Gereken Önlemler

Siber Güvenlik Nedir? Veri Güvenliğini Nasıl Sağlarız?, Siber Saldırı Nedir? İşletmeler E-Posta Verilerini Siber Saldırıdan Nasıl Korumalıdır?

Sosyal Mühendislik Nedir? Sosyal Mühendislik Saldırıları Nasıl Önlenir?

Spam E-Posta Nedir? Zararlı Maillerden Korunun, Mail Neden Spama Düşer? Önemli Maillerin Spama Düşmesini Engelleme

İstenmeyen E-Posta Nedir? İstenmeyen Mailleri Engelleme

Firewall Nedir, Ne İşe Yarar? Firewall Türleri

Mail Transfer Agent (MTA) Nedir? İşletmeler Online Ortamda E-Posta Hesaplarını Nasıl Korumalı?

Penetrasyon (Sızma) Testi Nedir, Aşamaları Nelerdir? Firmalar Güvenlik Açıklarını Nasıl Giderebilir?

Man-in-the-Middle Atağı (MitM) Nedir? Nasıl Çalışır? Nasıl Önlenir?

![Türkiye’de E-posta Kullanımı %40 Arttı [İnfografik]](https://uzmanposta.com/blog/wp-content/uploads/2021/02/turkiye-is-epostasi-verileri-2020-001-2-120x86.png)