WAF (Web Application Firewall) Nedir? WAF Türleri ve Özellikleri

9 Ekim 2023

Web uygulamalarına yönelik siber saldırıların artması uzun süredir devam eden ve endişe verici bir eğilimdir. Bu yüzden bir işletme olarak bu tehdidi ciddiye almak ve uygun güvenlik önlemlerini almak, büyük önem taşır.

Gizle

Bunun birçok nedeni vardır:

- Artan dijitalleşme: İş dünyasının devam eden dijitalleşmesi ve web uygulamaları ile bulut tabanlı hizmetlerin giderek yaygınlaşması, giderek daha fazla hassas verinin çevrimiçi olarak depolanmasına yol açar. Bu durum, bu verileri çalmanın veya kötüye kullanmanın yollarını arayan bilgisayar korsanlarını cezbeder.

- Zayıf güvenlik önlemleri: Birçok işletme web uygulamalarının güvenliğini ihmal eder ve sağlam güvenlik önlemleri geliştirmek ve uygulamak için yeterli kaynak ayırmaz. Bu da siber suçluların uygulama açıklarından faydalanmasını ve hassas bilgilere erişim sağlamasını kolaylaştırır.

- Web uygulamalarının karmaşıklığı: Modern web uygulamaları çok karmaşıktır ve birbirleriyle etkileşim halinde olan çok sayıda bileşen içerir. Bu da olası tüm siber saldırı vektörlerinin tespit edilmesini ve güvenliğinin sağlanmasını zorlaştırır.

- Otomatik saldırılar: Siber suçlular, web uygulamalarındaki güvenlik açıklarını bulmak ve bunlardan yararlanmak için botlar ve komut dosyaları gibi otomatik araçları giderek daha fazla kullanmaktadır. Bu siber saldırılar çok hızlı ve etkili olabilir, bu da tespit edilmelerini ve savunulmalarını zorlaştırır.

- Mobil cihazlar: Mobil cihazların yaygınlaşması ve mobil uygulamaların kullanımındaki artış, mobil cihazlar aracılığıyla web uygulamalarında giderek daha fazla veriye erişilmesine yol açmıştır. Bu durum, siber suçluların saldırılarını mobil uygulamalara ve web uygulamalarına genişletmelerine yol açmıştır.

WAF (Web Application Firewall) Nedir?

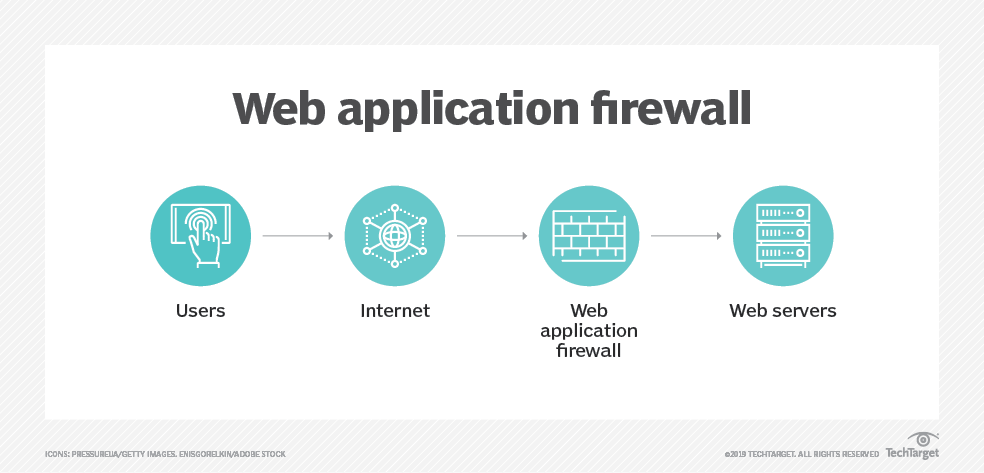

Web Application Firewall yani WAF, özel bir uygulama seviyesi güvenlik duvarı (ALF) türüdür: web uygulamalarını zararlı HTTP ve HTTPS trafiğinden korur. Bu, SQL veya komut dosyası enjeksiyonu, siteler arası komut dosyası oluşturma (XSS), arabellek taşması, parametre kurcalama veya cookie poisoning yoluyla yapılan saldırıları içerir. Web uygulaması güvenlik duvarı yalnızca gelen trafiği değil, aynı zamanda web sunucuları ve istemciler arasındaki iletişimi de her iki yönde analiz eder, filtreler ve engeller. Bu nedenle, yetkisiz verilerin web sunucusundan çıkmasını önlemek için de yapılandırılabilir.

Geleneksel bir güvenlik duvarı OSI/ISO modeline göre ağ ve aktarım seviyesindeki trafiği incelerken, web uygulaması güvenlik duvarı uygulama seviyesinde çalışır. Bu nedenle diğer güvenlik duvarı türlerinin yerine geçmez, daha ziyade bir tamamlayıcıdır. Diğer güvenlik duvarları gibi bir WAF da sunucu üzerinde çalışan bir yazılım, bulut tabanlı veya hatta donanım tabanlı olabilir.

Bir web uygulaması güvenlik duvarı, belirli IP adreslerini veya bağlantı noktalarını engellemekten daha fazlasını yapması ve bir siber saldırı veya olası enjeksiyon belirtileri arayan web trafiğinin derinliklerine inmesi açısından geleneksel bir güvenlik duvarından farklıdır.

Ayrıca özelleştirilebilir, farklı uygulamalara özgü birçok olası kuralı vardır.

Web Uygulaması Güvenlik Duvarı vs Güvenlik Duvarı

Güvenlik duvarı, gelen verileri filtreleyerek bir bilgisayar ağını koruyan ürün yazılımı için kullanılan geniş bir terimdir. Bu geniş terimler içinde, sağladıkları korumaya göre farklılık gösteren birkaç kategori vardır.

Web Uygulaması Güvenlik Duvarı (WAF) başka bir güvenlik duvarı kategorisidir ve WAF’ın özellikle verileri nasıl filtrelediğiyle ayırt edilir.

WAF, diğer güvenlik duvarı türlerinin bu tür saldırılara karşı savunma yapamadığı uygulama katmanında, yalnızca web tabanlı saldırganlara odaklanması bakımından benzersizdir. Web Uygulaması Güvenlik Duvarı (WAF) bir proxy güvenlik duvarına benzer, ancak özellikle katman 7 uygulama mantığına odaklanır.

Web Uygulaması Güvenlik Duvarı (WAF) Nasıl Çalışır?

Web Uygulaması Güvenlik Duvarı (WAF), Köprü Metni Aktarım Protokolü’nden (HTTP) gelen istekleri analiz eder ve hangi bölümlerin doğru veya şüpheli olduğunu tanımlayan kuralları uygular.

WAF’ın analiz ettiği HTTP’nin ana bölümleri GET ve POST istekleridir. GET istekleri sunucudan veri almak için kullanılırken, POST istekleri sunucuya veri göndermek için kullanılır.

WAF, HTTP’den gelen içeriği analiz etmek ve filtrelemek için üç yaklaşım kullanır. Bunlar aşağıdaki şekildedir:

1. Beyaz Liste

Beyaz liste, WAF’ın varsayılan olarak tüm istekleri reddettiği ve yalnızca güvenilen isteklere izin verdiği anlamına gelir. Beyaz liste, kara listeden daha basittir. Bununla birlikte, beyaz listenin dezavantajı, trafiği yanlışlıkla engelleme olasılığıdır. Çok verimli olabilmesine rağmen, beyaz listeleri kullanmak dezavantajlar da getirebilir.

2. Kara Listeye Alma

Standart kara liste, zararlı web trafiğini veya web uygulamalarını engellemek için belirli varsayılanları kullanır. Basitçe söylemek gerekirse, kara listeye alma, bir tehlikeye işaret edebilecek durumlarda belirli kuralların kullanılmasıdır.

Kara listeye alma, bilinmeyen IP adreslerinden çok fazla trafik alındığında ve trafiğin kötü niyetli mi yoksa iyi mi olduğu bilinmediğinde, genel web siteleri için daha uygundur.

Kara listeye almanın dezavantajları, kullanım için daha fazla çaba gerektirmesi ve belirli bilgilere dayalı verileri filtrelemek için daha fazla bilgiye ihtiyaç duyulmasıdır.

3. Hibrit Güvenlik

Bu model hem beyaz liste hem de kara liste unsurlarını kullanır.

WAF için hangi modeli kullanırsanız kullanın, amaç, HTTP etkileşimlerini analiz etmek ve kötü niyetli trafiği sunucunuza ulaşmadan önce yok etmektir.

Web Uygulaması Güvenlik Duvarı Dağıtım Modları

Web uygulaması güvenlik duvarlarının genel olarak üç dağıtım modu vardır. Bunlar aşağıdaki şekildedir:

1. Satır içi modu

Satır içi modu, WAF’ın bir web sunucusu ile internet ağ geçidi arasında bulunduğu yerdir. Tüm trafik, ağın başka herhangi bir bileşenine ulaşmadan önce WAF’tan geçmek zorundadır. Bu yaklaşımın avantajı, tüm isteklerin siber saldırılara karşı korunmasıdır, ancak ek gecikme nedeniyle istemci tarafında bir miktar performans etkisi olabilir.

2. Satır içi olmayan mod

Satır içi olmayan mod, WAF’ın mevcut bir web uygulama sunucusunun önünde olduğu, ancak onunla aynı IP adresini paylaşmadığı yerdir. Buradaki avantaj, kullanıcılar trafiklerini WAF olmayan IP adreslerine yönlendirecekleri için performans etkilenmez, hem veri bütünlüğü hem de güvenlik sorunları için tek bir noktadan koruma sağlanır.

3. Hibrit mod

Hibrit mod, WAF’ın mevcut bir web uygulama sunucusunun (örneğin Apache HTTPd) önünde olduğu ancak onunla aynı IP adresini paylaştığı yerdir. Normal trafiği olumsuz etkilemeden performans ve bütünlük konusunda botlara veya otomatik saldırılara karşı koruma sağlar.

Web Uygulaması Güvenlik Duvarı Ne İşe Yarar?

Web uygulaması güvenlik duvarı (WAF), web uygulamalarını Köprü Metni Aktarım Protokolü (HTTP/HTTPS) üzerinden gelen saldırılara karşı koruyan bir prosedürdür. Bu nedenle uygulama düzeyinde güvenlik duvarının (ALF) özel bir durumudur.

Klasik güvenlik duvarlarının aksine bir WAF iletişimi uygulama düzeyinde inceler. Gelen tüm istekler ve web sunucusunun yanıtları WAF tarafından incelenir. Şüpheli içerik tespit edilirse, erişim reddedilir.

Web Uygulaması Güvenlik Duvarı (WAF) Türleri

Ağ tabanlı WAF‘lar genellikle donanım tabanlıdır ve yerel olarak ve uygulamalara yakın bir yere kurularak gecikme süresini azaltabilir. Çoğu ağ tabanlı WAF satıcısı, kuralların ve ayarların cihazlarında çoğaltılmasına izin vererek kullanıcıların büyük ölçekte dağıtım ve yapılandırma yapmasına olanak tanır. Ağ tabanlı WAF’ın dezavantajı ise maliyettir.

Ana bilgisayar tabanlı WAF, uygulama kodunun kendisine tamamen entegre edilebilir. Ana bilgisayar tabanlı WAF uygulamanın avantajları düşük maliyet ve özelleştirme kolaylığıdır. Ancak, bu tür bir uygulama kütüphanesi gerektirdiğinden ve etkili bir şekilde çalışması için yerel bir sunucuya dayandığından zor olabilir. Bu nedenle, geliştiriciler, sistem analistleri ve muhtemelen DevOps / DevSecOps dahil olmak üzere daha fazla personele ihtiyaç duyulur.

Bulut tabanlı WAF, web uygulaması güvenlik duvarını (WAF) yönetmek için minimum kaynağa ihtiyaç duyan işletmeler için daha uygun maliyetli bir çözüm sunar. Bulut WAF’ın kurulumu daha kolaydır ve kullanım veya abonelik temelinde kullanılabilir.

Bazen uygulama trafiğini yeniden yönlendirmek için yalnızca basit bir alan adı sistemi veya proxy değişikliği gerekir. İşletmenizin trafiğini üçüncü taraflara, yani WAF sağlayıcılarına emanet etmek zorunda kalmak sizi endişelendirse de, bu yöntem uygulamanızı çok çeşitli barındırma konumlarında korumanıza olanak tanır.

Web Uygulaması Güvenlik Duvarı’nın (WAF) Avantajları

Web Uygulaması Güvenlik Duvarı (WAF), HTTP katmanından gelen hassas verilerin daha iyi görünürlüğünü sağlayarak diğer geleneksel güvenlik duvarlarına göre birçok avantaj sağlar.

WAF, normalde geleneksel güvenlik duvarlarını aşabilecek uygulama katmanı siber saldırılarını önleyebilir.

Saldırı Siteler arası komut dosyası oluşturma (XSS), bilgisayar korsanlarının başka bir kullanıcının tarayıcısına kötü amaçlı komut dosyaları enjekte etmesine ve yürütmesine olanak tanır.

SQL (Yapılandırılmış Sorgu Dili) saldırısı, SQL veri tabanı kullanan herhangi bir uygulamayı tehlikeye atabilir ve bilgisayar korsanlarının hassas verilere erişmesine ve potansiyel olarak değiştirmesine izin verebilir.

Tarayıcı korsanlığı, bilgisayar korsanlarının bir oturum kimliğini ele geçirmesine ve yetkili bir kullanıcıyı taklit etmesine olanak tanıyabilir. Oturum kimliği genellikle bir çerezde veya Tekdüzen Kaynak Konum Belirleyicide (URL) saklanır.

Dağıtılmış hizmet reddi (DDoS) saldırısı, bir ağı kullanıcılara hizmet veremeyecek kadar trafikle dolu hale getirebilir. Hem güvenlik duvarı hem de WAF ağları bu tür siber saldırıları kontrol edebilir, ancak bunu farklı şekilde yaparlar.

Yukarıdaki avantajlara ek olarak, Web Uygulaması Güvenlik Duvarı (WAF), kaynak koduna erişmek zorunda kalmadan web tabanlı uygulamaları da koruyabilir.

Ana bilgisayar tabanlı WAF uygulama koduna entegre edilmiş olsa da, bulutta barındırılan bir Web Uygulaması Güvenlik Duvarı (WAF) uygulamaları erişim olmadan koruyabilir.

Buna ek olarak, Web Uygulaması Güvenlik Duvarı (WAF) bulutunun dağıtımı ve kurulumu da kolaydır ve kullanıcıların yeni siber saldırılara uyum sağlamak için ayarları hızla değiştirmesine olanak tanır.

- Uygulamalara yetkisiz erişimi engelleyerek kötü niyetli saldırılara karşı koruma sağlar.

- Web Uygulaması Güvenlik Duvarları, ağ ortamınızı güvence altına almak için uygun maliyetli bir yoldur.

- WAF, mevcut altyapı veya uygulamalarda herhangi bir değişiklik gerektirmez, bu nedenle bir tane kurarken kesinti süresine gerek yoktur.

- İşletmenizin verilerini ve itibarını korur.

- Web Uygulaması Güvenlik Duvarları, izinsiz giriş önleme sistemleri, antivirüs yazılımı ve daha fazlası gibi diğer güvenlik önlemleriyle birlikte kullanılabilir.

WAF Dağıtımında Karşılaşılan Zorluklar

Bir Web Uygulaması Güvenlik Duvarı kurarken karşılaşılan en büyük zorluk, ortamınız için hangi özelliklerin gerekli olduğunu belirlemektir. Bazı işletmeler yukarıda açıkladığımız tüm siber saldırılardan korunmaya ihtiyaç duymaz, bu nedenle bir işletmenin yalnızca kötü amaçlı kod veya SQL enjeksiyonuna karşı korunması gerekebilir. Web Uygulaması Güvenlik Duvarı satıcıları genellikle bu tehditlerin bazılarına karşı koruma sağlayacak bir çözüme sahipken, bazıları ise işletmelerin günümüzde karşılaştığı dijital tehlikelerin çoğuna karşı koruma sağlayan kapsamlı bir savunma planı sunar.

Web Uygulaması Güvenlik Duvarları, korunan uygulamaların performansı üzerinde de olumsuz bir etkiye sahip olabilir. Bir WAF veri yolundaki başka bir noktadır, bu nedenle tüm güvenlik cihazlarında olduğu gibi bir tür maliyet söz konusudur. Bu maliyet genellikle kullanıcılar için artan gecikme süresi olarak kendini gösterir.

Bir diğer potansiyel sorun ise karmaşıklıktır. Bir kez kurulduktan sonra, saldırı mekanizmaları daha karmaşık hale gelir ve dolayısıyla yönetilmesi ve bakımı daha zor olur. Web Uygulaması Güvenlik Duvarı sağlayıcıları, müşterilerinin hangi siber saldırılarla karşılaştığını bilirlerse genellikle size daha iyi koruma sağlar. Bu nedenle, uygun koruma mekanizmalarına karar veren tehditleri analiz etme ve bunları ortamınızda nasıl kullanacağınız konusunda onlarla yakın bir şekilde çalışmanız önerilir.

Kararınızda önemli bir faktör olabileceğinden, pazarın olgunluğunu da göz önünde bulundurmanız gerekir. Satıcılar, üretime geçtiklerinde WAF çözümüyle ilgili herhangi bir güvenlik açığı veya sorun olması halinde sizi destekleyecek köklü bir destek yapısına sahip olmalıdır. Ayrıca, dağıtım sırasında satıcınızla yakın bir şekilde çalışın ve hangi özellikleri sunduklarına dair tüm ilgili bilgileri almaya çalışın, böylece ihtiyacınız olmayan şeyler için ödeme yaparak para harcamak zorunda kalmazsınız.

WAF Hangi Tehditlere Karşı Koruma Sağlar?

Web uygulaması güvenlik duvarı ağ trafiğini uygulama düzeyinde analiz ettiğinden, bazılarının tespit edilmesi zor olan birçok farklı siber saldırıyı belirleyebilir ve engelleyebilir. Bunlar arasında zararlı verilerin, komutların ve isteklerin sisteme enjekte edildiği farklı türde enjeksiyon ve siteler arası saldırılar yer alır. Ayrıca, istemeden paylaşılan dosyalara erişim ve çerezlerin manipülasyonu önlenerek veri ve kimlik hırsızlığı engellenebilir. Birçok WAF etkileşimli bir öğrenme modunu destekler. Yöneticilerin yardımıyla, istenen ve izin verilen istekleri potansiyel olarak tehlikeli ve yetkisiz erişimden ayırt etmeyi öğrenirler. Bu şekilde, manipüle edilmiş form verilerinden, programlama hatalarından ve web uygulamasındaki, istemci programlarındaki ve sunucudaki güvenlik açıklarından kaynaklanan yeni tehlikeleri tanırlar. Bununla birlikte, kapsamlı istemci tarafı JavaScript programlama içeren web uygulamaları yalnızca sınırlı ölçüde korunabilir.

Web Uygulaması Güvenlik Duvarı Kullanırken Nelere Dikkat Edilmelidir?

Sıradan bir paket filtreli güvenlik duvarının oldukça basit kurallarıyla karşılaştırıldığında, bir WAF’ın filtre sistemleri karmaşık ve çeşitli olabilir. Kurulum ve bakım, teknik bir yönetim gerektirir. Yönetim doğru yapılmazsa, hatalı veya aşırı katı politikalar nedeniyle arızalar meydana gelebilir. Bir WAF kötü yazılmış web uygulamalarındaki hatalara karşı koruma sağlayabilse bile, güvenlik bilincine sahip yazılım geliştirmenin yerine kullanılmamalıdır. Aynı durum, henüz düzeltilmemiş ve mümkün olduğunca hızlı bir şekilde ortadan kaldırılmaya devam edilmesi gereken güvenlik sızıntıları için geçici bir çözüm olarak geçici kullanım için de geçerlidir.

WAF İle İlgili En Çok Sorulan Sorular

1. WAF’ın durdurmak için tasarlandığı siber saldırı türleri nelerdir?

- Kötü Amaçlı Yazılım

- Sıfırıncı Gün Saldırıları

- SQL Enjeksiyon Saldırıları

- Defacements

- Siteler Arası Komut Dosyası (XSS) Saldırıları

- DDoS Saldırıları

- Business Logic Attacks

2. Bir WAF nasıl devre dışı bırakılır?

Bir WAF’ı devre dışı bırakmak mümkün olsa da önerilmez. WAF’ınızı devre dışı bırakırsanız (test amacıyla), web uygulamanızdan geçen trafiğin, istekleri bir bilgisayar korsanının güvenlik açığından yararlanmaya çalışabileceği dahili sunuculara yönlendirebilecek herhangi bir yük dengeleyici veya proxy sunucusu üzerinden gönderilmediğinden emin olmanız gerekir. Aksi takdirde, Web Uygulaması Güvenlik Duvarı yerine bir IDS/IPS çözümünün faydalarını görürken uygulamanızı istemeden harici siber saldırılara maruz bırakabilirsiniz.

3. Bir WAF anti-virüs çözümleriyle nasıl çalışır?

Bir güvenlik çözümü diğer güvenlik çözümlerini tamamlamalı ve daha da önemlisi siber güvenliğin farklı yönlerini ele almalıdır. Bir antivirüs büyük olasılıkla ağ düzeyinde koruma sağlar, ancak istemci makinelere dağıtılan bir uç nokta çözümü olarak da kullanılabilir ve imza tabanlı veya davranış tabanlı olabilir. Bir Web Uygulaması Güvenlik Duvarı büyük olasılıkla bilgisayarlardan ziyade uygulamaları web saldırılarına karşı korur, ancak bir uygulamanın kodundaki güvenlik açıklarını tespit etmek için imzaları da kullanabilir.

4. Bir WAF SSL ile nasıl çalışır?

Bir WAF, istemci ve sunucular arasındaki trafiği inceler, bu nedenle bir web güvenlik açığından yararlanmaya çalışan bir bilgisayar korsanının kötü niyetli faaliyetlerini tespit etmek için kullanılan mantık söz konusu olduğunda HTTPS önemsizdir.

5. Web uygulaması güvenlik duvarlarının siber saldırıları tespit etmek için kullandığı en yaygın teknik nedir?

Web Uygulaması Güvenlik Duvarları tarafından kullanılan en yaygın teknikler, web saldırılarının imza tabanlı veya kural tabanlı tespitidir. İmza tabanlı algılama, bir WAF’ın trafiği incelediği ve belirli bir dizeyle karşılaştırdığı anlamına gelirken, kural tabanlı algılama, bir WAF’ın trafiği beyaz listeler / kara listeler olabilecek kurallara göre incelediği, iş mantığına göre kriterleri eşleştirdiği, erişim kontrolleri sağladığı vb. anlamına gelir.

İlgili İçerikler: