Siber Saldırı Nedir? İşletmeler E-Posta Verilerini Siber Saldırıdan Nasıl Korumalıdır?

2 Aralık 2022

Siber saldırı, yetkisiz erişim elde etmeye, verileri çalmaya veya bilgisayarlara, bilgisayar ağlarına veya diğer bilgi işlem sistemlerine zarar vermeye çalışan bilgisayar korsanları tarafından gerçekleştirilen bir dizi eylemdir. Siber saldırı herhangi bir yerden başlatılabilir, bir veya daha fazla taktik, teknik ve prosedür (TTP’ler) kullanılarak bir kişi veya grup tarafından gerçekleştirilebilir.

Siber saldırı başlatan kişilere genellikle siber suçlular, bilgisayar korsanları veya tehdit aktörleri denir. Tek başlarına, diğer bilgisayar korsanları ile işbirliği içinde veya organize bir suç örgütünün parçası olarak çalışabilirler. Bilgisayar sistemlerindeki güvenlik açıklarını (sorunlar veya zayıflıklar) belirlemeye ve hedeflerini ilerletmek için bunlardan yararlanmaya çalışırlar.

Siber suçlular, siber saldırılar başlatırken çeşitli motivasyonlara sahip olabilir. Bazıları kişisel veya mali kazanç için saldırılar gerçekleştirir. Bazıları ise sosyal veya politik amaçlar adına hareket eden “haktivistler”dir. Bazı saldırılar, ulus devletler tarafından rakiplerine karşı yürütülen veya bilinen terörist grupların bir parçası olarak yürütülen siber savaş operasyonlarının bir parçasıdır.

Siber Saldırı İstatistikleri

İşletmeler için siber saldırıların maliyeti ve etkisi nedir?

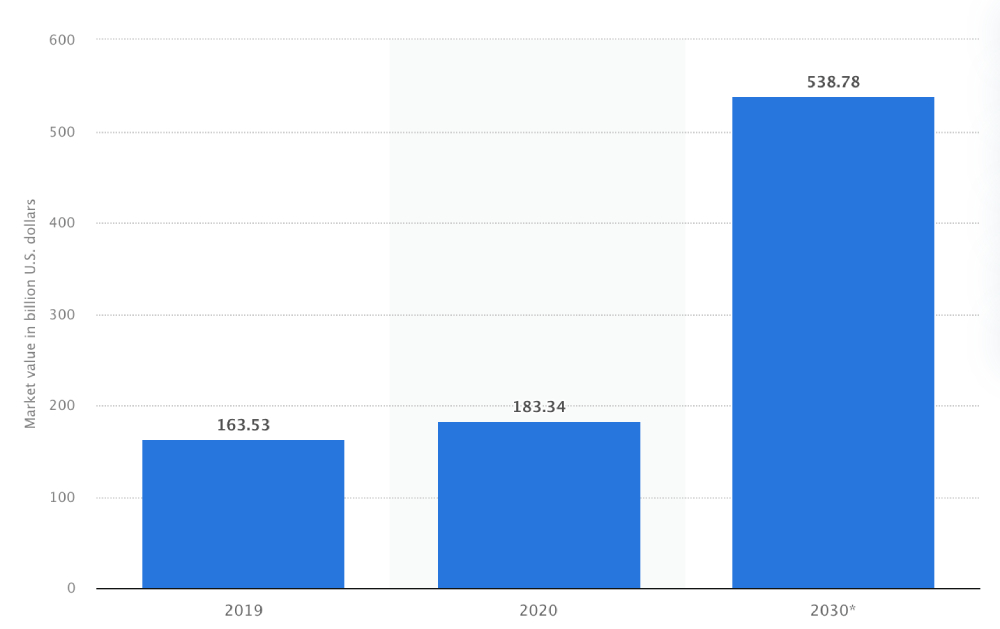

Siber saldırıların küresel maliyetinin her yıl %15 artması ve 10 trilyon doların üzerine çıkması bekleniyor.

Bu maliyetin büyük bir kısmı, şu anda işletmelere yılda 20 milyar dolara mâl olan fidye yazılımı (ransomware) saldırılarıdır.

ABD’de bir veri ihlalinin ortalama maliyeti 3,8 milyon dolardır. Bir başka endişe verici istatistik ise, başarılı bir ihlalin ardından halka açık şirketlerin hisse değerlerinin ortalama %8’ini kaybetmesidir.

İşletmeler siber saldırılara ne kadar hazırlıklıdır?

Yakın zamanda yapılan bir ankette yanıt verenlerin %78’i şirketlerinin siber güvenlik önlemlerinin iyileştirilmesi gerektiğine inandıklarını söylerken, küçük işletme sahiplerinin %43’ü herhangi bir siber savunmaya sahip olmadığını dile getirdi.

Aynı zamanda birçok işletme, dünya çapında yaklaşık 3,5 milyon açık iş ile küresel bir siber güvenlik becerileri eksikliği ile karşı karşıyadır.

Siber Saldırı Türleri Nelerdir?

Bilinen binlerce siber saldırı türü olsa da, işletmelerin her gün yaşadığı en yaygın siber saldırılardan birkaçını aşağıdaki listede bulabilirsiniz:

1. Fidye Yazılımı (Ransomware)

Fidye yazılımı, genellikle hedeflenen kişiyi fidye ödemeye zorlamak amacıyla kaynaklara (kullanıcının dosyaları gibi) erişilememesi için şifreleme kullanan kötü amaçlı bir yazılımdır. Bir sisteme virüs bulaştığında, dosyalar geri alınamayacak şekilde şifrelenir ve kurbanın ya şifrelenmiş kaynakların kilidini açmak için fidyeyi ödemesi ya da onları geri yüklemek için yedekleri kullanması gerekir.

Fidye yazılımı en yaygın saldırı türlerinden biridir ve hedefin fidyeyi ödememesi durumunda hassas verileri ifşa etmekle tehdit etmek gibi şantaj teknikleri kullanılabilir. Çoğu durumda, fidyeyi ödemek etkisizdir ve kullanıcının verileri geri verilmez.

İlgil İçerik: Ransomware Nedir, Nasıl Çalışır? Ransomware Virüsünün Mail Yoluyla Bulaşmasını Engelleme

2. Kötü Amaçlı Yazılım (Malware)

Fidye yazılımının sadece bir çeşidi olduğu birçok kötü amaçlı yazılım türü vardır. Kötü amaçlı yazılımlar, bilgi çalmaktan web içeriğini değiştirmeye ve bir bilgi işlem sistemine kalıcı olarak zarar vermeye kadar çeşitli amaçlar için kullanılabilir.

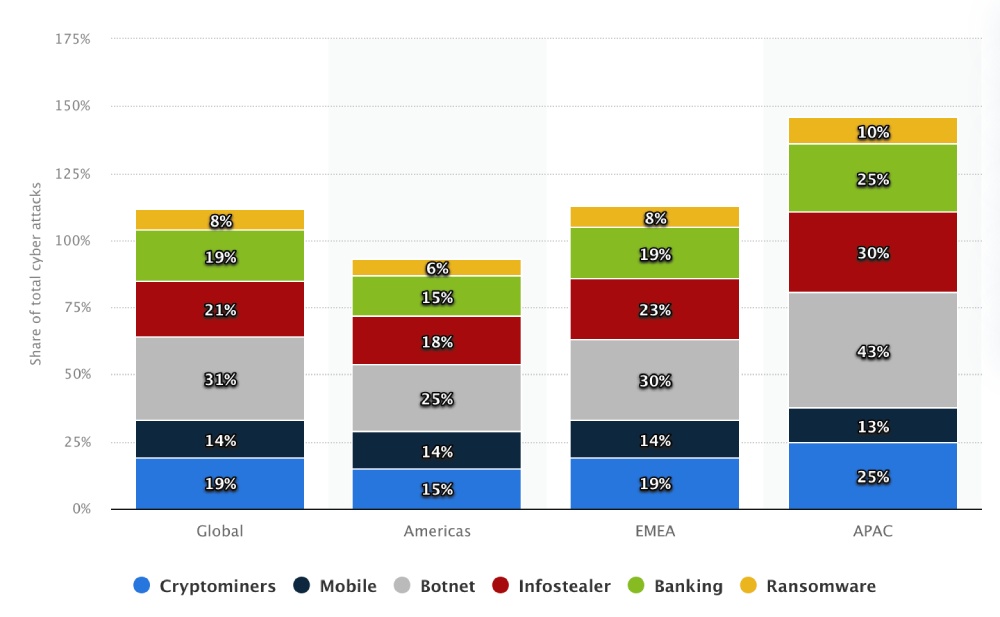

Kötü amaçlı yazılım ortamı çok hızlı bir şekilde gelişir, ancak en yaygın kötü amaçlı yazılım biçimleri aşağıdakileri içerir:

Botnet Kötü Amaçlı Yazılımı—Virüslü sistemleri bir botnet’e ekleyerek bilgisayar korsanlarının bunları suç faaliyetleri için kullanmasına izin verir.

Cryptominers—Hedefin bilgisayarını kullanarak kripto para madenciliği yapar.

Infostealers – Bilgi hırsızları—Hedefin bilgisayarındaki hassas bilgileri toplar.

Bankacılık Truva Atları—Bankacılık web siteleri için finansal bilgileri ve kimlik bilgilerini çalar.

Mobil Kötü Amaçlı Yazılım— Uygulamalar veya SMS yoluyla cihazları hedefler.

Rootkit’ler—Bilgisayar korsanına bir cihazın işletim sistemi üzerinde tam kontrol sağlar.

3. DoS ve DDoS

Hizmet Reddi (DoS) saldırılarında, hedef sistem bunaltılarak meşru isteklere yanıt veremesi sağlanır. Dağıtılmış hizmet reddi (DDoS) saldırıları da DoS’a benzerdir ancak birden fazla ana makine içerir. Hedef site, meşru olmayan hizmet talepleriyle dolup taşar ve meşru kullanıcılara hizmet vermeyi reddetmek zorunda kalır. Bunun nedeni, sunucuların istek aşırı yüklemesine yanıt vermek için mevcut tüm kaynakları tüketmesidir.

Bu saldırılar, bilgisayar korsanına hedef sisteme erişim veya herhangi bir doğrudan fayda sağlamaz. Sadece sabotaj amacıyla veya bilgisayar korsanları başka saldırılar gerçekleştirirken güvenlik ekiplerinin dikkatini dağıtmak için kullanılan bir şaşırtmaca olarak kullanılır.

Güvenlik duvarları ve ağ güvenlik çözümleri, küçük ölçekli DoS saldırılarına karşı korunmaya yardımcı olabilir. İşletmeler, büyük ölçekli DDoS’a karşı koruma sağlamak için çok sayıda kötü amaçlı isteğe yanıt vermek üzere isteğe göre ölçeklenebilen bulut tabanlı DDoS korumasından yararlanır.

4. Kimlik Avı (Phishing) ve Sosyal Mühendislik (Social Engineering)

Sosyal mühendislik, siber saldırıların %90’ından fazlasında kullanılan, büyük ölçüde insan etkileşimine dayanan bir saldırı vektörüdür. Güvenilir bir kişi veya varlığın kimliğine bürünmeyi ve bireyleri bir bilgisayar korsanına hassas bilgiler vermeleri, para aktarmaları veya sistemlere veya ağlara erişim sağlamaları için kandırmayı içerir.

Kimlik avı saldırıları, kötü niyetli bir bilgisayar korsanı bir hedeften hassas bilgiler aldığında ve güvenilir ve yasal bir kaynaktan geliyormuş gibi görünen bir mesaj gönderdiğinde gerçekleşir.

Bir kimlik avı mesajının parçası olarak, bilgisayar korsanları genellikle kötü amaçlı web sitelerine bağlantılar gönderir, kullanıcıdan kötü amaçlı yazılım indirmesini ister veya doğrudan e-posta, kısa mesaj sistemleri veya sosyal medya platformları aracılığıyla hassas bilgiler ister. Kimlik avının bir çeşidi, bilgisayar korsanlarının ağ yöneticileri, yöneticiler veya finansal rollerdeki çalışanlar gibi özel ayrıcalıklara sahip kişilere özenle hazırlanmış mesajlar gönderdiği “hedefli kimlik avı”dır.

İlgili İçerik: Phishing Nedir? Phishing (Oltalama) Saldırısı Nasıl Engellenir?

İlgili İçerik: Kimlik Avı Nedir, Nasıl Önlenir?

İlgili İçerik: Sosyal Mühendislik Nedir? Sosyal Mühendislik Saldırıları Nasıl Önlenir?

5. MitM

Ortadaki Adam (MitM) saldırıları, bilgisayar korsanlarının ağlar, bilgisayarlar veya kullanıcılar arasında iletilen verilere müdahale etmesine olanak tanıyan ihlallerdir. Bilgisayar korsanı, genellikle tespit edilmeden iki tarafın iletişimlerini gözetleyebilir ve iletileri hedeflenen alıcıya göndermeden önce değiştirebilir.

Kendinizi MitM saldırılarından korumak için VPN kullanabilir veya güçlü şifreleme uygulayabilirsiniz.

6. Dosyasız Saldırılar (Fileless Attacks)

Dosyasız saldırılar, kullanıcının cihazında zaten yüklü olan uygulamalardan yararlanan yeni bir kötü amaçlı yazılım saldırısı türüdür. Kendini bir hedef makineye dağıtması gereken geleneksel kötü amaçlı yazılımın aksine güvenli kabul edilen önceden yüklenmiş uygulamaları kullanır ve bu nedenle eski antivirüs araçları tarafından tespit edilemez.

Dosyasız kötü amaçlı yazılım saldırıları, kullanıcı tarafından başlatılan eylemlerle veya işletim sistemi güvenlik açıklarından yararlanılarak kullanıcı eylemi olmadan tetiklenebilir. Dosyasız kötü amaçlı yazılım, cihazın RAM’inde bulunur ve kötü amaçlı kod enjekte etmek için genellikle PowerShell ve Windows Yönetim Araçları (WMI) gibi yerel işletim sistemi araçlarına erişir.

Ayrıcalıklı bir sistemdeki güvenilir bir uygulama, sistem işlemlerini birden fazla uç noktada gerçekleştirebilir ve bu da onları dosyasız kötü amaçlı yazılım saldırıları için ideal hedefler haline getirir.

Siber Saldırılar Nasıl Önlenir? Yaygın Siber Güvenlik Çözümleri

Aşağıda, siber saldırıları önlemek için işletmeler tarafından yaygın olarak kullanılan birkaç güvenlik aracı bulunmaktadır. Tabii ki araçlar saldırıları önlemek için yeterli değildir; her işletmenin, araçları yönetmek ve tehditleri azaltmak için eğitimli BT ve güvenlik personeline veya dış kaynaklı güvenlik hizmetlerine ihtiyacı vardır.

1. Web Uygulaması Güvenlik Duvarı (WAF)

WAF, HTTP isteklerini analiz eder ve şüpheli kötü niyetli trafiği tespit ederek web uygulamalarını korur. Bu, kod yerleştirme saldırısı girişiminde bulunan kötü niyetli bir kullanıcıdaki gibi gelen trafik veya bir komuta ve kontrol (C&C) merkeziyle iletişim kuran yerel bir sunucuya dağıtılan kötü amaçlı yazılımdaki gibi giden trafik olabilir.

WAF’ler, kötü amaçlı trafiği bir web uygulamasına ulaşmadan engelleyebilir ve bilgisayar korsanlarının, temel uygulamadaki güvenlik açıkları giderilmemiş olsa bile birçok yaygın güvenlik açığından yararlanmasını önleyebilir. Uygulama katmanında (OSI ağ modelinin 7. katmanı) bilgisayar korsanı tarafından gerçekleştirilen saldırıları koruyarak geleneksel güvenlik duvarlarını ve saldırı tespit sistemlerini (IDS) tamamlar.

2. DDoS Koruması

Bir DDoS koruma çözümü, bir ağı veya sunucuyu hizmet reddi saldırılarına karşı koruyabilir. Bunu, işletme tarafından yerinde dağıtılan özel ağ ekipmanı kullanarak veya bulut tabanlı bir hizmet olarak yapar. Bulut tabanlı hizmetler, talep üzerine ölçeklenebildikleri için milyonlarca botu içeren büyük ölçekli DDoS saldırılarını saptırabilir.

Bir DDoS koruma sistemi veya hizmeti, bir DDoS saldırı düzenini algılamak ve meşru trafiği kötü niyetli trafikten ayırmak için trafiği izler. Bir saldırı tespit ettiğinde, trafik paketlerini inceleyerek ve kötü amaçlı olduğu düşünülenleri bırakarak, hedef sunucuya veya ağa ulaşmasını engelleyerek “temizleme” gerçekleştirir. Aynı zamanda, hizmette herhangi bir kesinti olmamasını sağlamak için meşru trafiği hedef sisteme yönlendirir.

3. Bot Koruması

İnternet trafiğinin büyük bir yüzdesini oluşturan botlar, sistem kaynaklarını ele geçirerek web sitelerine ağır bir yük bindirir. Bazı botlar yararlı olsa da (web sitelerini arama motorları için dizine ekleyen botlar gibi), diğerleri kötü amaçlı faaliyetler gerçekleştirebilir. Botlar, DDoS için, web sitelerinden içerik kazımak, otomatik olarak web uygulaması saldırıları gerçekleştirmek, spam ve kötü amaçlı yazılım yaymak ve daha fazlası için kullanılabilir.

Bir bot koruma sistemi, kötü botları algılar ve engellerken meşru botların arama indeksleme, test etme ve performans izleme gibi faaliyetler gerçekleştirmesine izin verir. Bunu, bilinen bot kaynaklarının geniş bir veri tabanını koruyarak ve bir botun kötü niyetli olduğunu gösterebilecek davranış kalıplarını tespit ederek yapar.

4. Bulut Güvenliği

Günümüzde neredeyse tüm işletmeler altyapıyı, uygulamaları ve verileri bulutta yönetir. Bulut sistemleri, genellikle genel ağlara maruz kalır, oldukça dinamiktir ve kurumsal ağ dışında çalışır. Düşük düzeyde görünürlük yaşadıkları için siber tehditlere karşı özellikle savunmasızdır.

Bulut sağlayıcıları, altyapılarının güvenliğini sağlama sorumluluğunu üstlenir ve bulut kullanıcılarının verilerini ve iş yüklerini güvence altına almalarına yardımcı olabilecek yerleşik güvenlik araçları sunar. Ancak, birinci taraf bulut güvenlik araçları sınırlıdır ve bunların doğru bir şekilde kullanıldığına ve tüm bulut kaynaklarının gerçekten güvenli olduğuna dair bir garanti yoktur. Birçok işletme, bulutta dağıtılan tüm hassas varlıkların uygun şekilde korunmasını sağlamak için özel bulut güvenlik çözümleri kullanır.

5. Veri Tabanı Güvenliği

Veri tabanları genellikle hassas görevler açısından kritik bilgiler tutar. Bu yüzden bilgisayar korsanları için birincil hedeftir. Veri tabanlarının güvenliğini sağlamak, veri tabanı sunucularının sağlamlaştırılmasını, veri tabanlarının erişim kontrolü ve şifrelemeyi etkinleştirecek şekilde uygun şekilde yapılandırılmasını ve kötü amaçlı etkinliklerin izlenmesini içerir. Veri tabanı güvenlik çözümleri, işletme genelinde veri tabanları için tutarlı bir güvenlik düzeyi sağlamaya yardımcı olabilir. Aşırı ayrıcalıklar, veri tabanı motorlarındaki yama uygulanmamış güvenlik açıkları, korumasız hassas veriler ve veri tabanı enjeksiyonu gibi sorunları önlemeye yardımcı olabilir.

6. API Güvenliği

Modern uygulamalar, diğer uygulamalarla iletişim kurmak, veri veya hizmet almak için uygulama programlama arabirimlerini (API’ler) kullanır. API’ler, bir işletme içindeki sistemleri entegre etmek için kullanılır ve üçüncü şahıslar tarafından işletilen sistemlerle iletişim kurmak ve onlardan veri almak için giderek daha fazla kullanılmaktadır.

Tüm API’ler, özellikle internet üzerinden erişilen genel API‘ler, saldırılara karşı hassastır. API’ler yüksek düzeyde yapılandırılmış ve belgelenmiş olduğundan, bilgisayar korsanının bunları öğrenmesi ve manipüle etmesi kolaydır. Pek çok API düzgün bir şekilde güvenli değildir, zayıf bir şekilde doğrulanabilir veya siteler arası komut dosyası çalıştırma (XSS), SQL enjeksiyonu ve ortadaki adam (MitM) saldırıları gibi güvenlik açıklarına maruz kalabilir.

API’lerin güvenliğini sağlamak, güçlü çok faktörlü kimlik doğrulama (MFA), kimlik doğrulama belirteçlerinin güvenli kullanımı, aktarılan verilerin şifrelenmesi ve enjeksiyon saldırılarını önlemek için kullanıcı girdilerinin sterilize edilmesi dahil olmak üzere çeşitli önlemler gerektirir. API çözümleri, API’ler için bu güvenlik kontrollerinin merkezi bir şekilde uygulanmasına yardımcı olabilir.

İşletmeler E-Posta Verilerini Siber Saldırıdan Nasıl Korumalıdır?

E-posta’lar, siber saldırılar gerçekleştirmek için her zaman en zayıf halkalardan biridir. Statista tarafından hazırlanan birçok rapora göre, e-posta spam trafiği, toplam e-posta trafiğinin %56’sıdır. Bu yüzden e-posta tabanlı siber saldırıları önlemeniz gerekir.

E-posta tabanlı siber saldırıları önemli ölçüde azaltmanıza yardımcı olabilecek bazı ipuçları aşağıdaki şekildedir:

1. Uçtan Uca Şifreleme ile Korumalı E-posta’lar Kullanın

E-posta’ları şifrelemeden göndermek, işletmenize özel e-posta’ları üçüncü bir tarafın okumasına izin verdiğiniz anlamına gelir. Uçtan uca şifreleme, tüm verileri bir sunucuya gönderilmeden önce sunucunun sahip olmadığı bir şifreleme anahtarı kullanarak şifreleyen bir teknolojidir. Şifreleme, sunucu düzeyinde bir ihlal olduğunda e-posta’larınızı veri sızıntılarına karşı korumaya yardımcı olur.

2. Çalışanlarınızı Eğitin

Bilgisayar korsanları, çeşitli sosyal mühendislik, kimlik avı ve URL sahtekarlığı teknikleri kullanarak kötü amaçlı e-posta’lar oluşturur ve bunların zararsız görünmesini sağlar. Bu kötü amaçlı e-posta’lar, indirildiğinde veya tıklandığında en kötü güvenlik risklerine yol açabilen virüslü ek ve bağlantılarla birlikte gelir.

Çalışanlarınızı eğittiğinizde ve onları bu tür saldırılara maruz bıraktığınızda, işletmenizi siber saldırılardan kurtarmış olursunuz. Sahte saldırıları simüle etmek, çalışanlarınızın kimlik avı, vishing vb. e-posta tehditlerinin kurbanı olmamalarını sağlamanıza yardımcı olur.

3. Uygulamayı Baştan Güvenli Hale Getirin

Göndermeden önce Sender Policy Framework (SPF), Domain Keys Identified Mail (DKIM) gibi üst düzey e-posta kimlik doğrulama standartlarını kontrol eden mevcut en iyi spam filtreleme algoritmalarına sahip olun ve spam e-posta’ları çalışanların posta kutusuna ulaşmadan kaynak düzeyinde tespit etmeyi deneyin. Bu ilk filtreleme sizi birkaç saldırıdan kurtarabilir.

4. Yönetici Ayrıcalıklarını Kısıtlayın

Uçtan uca şifreleme, sunucu düzeyindeki ihlalleri azaltmaya yardımcı olurken, yönetim aşamasında gerçekleşen iletişimlere karşı herhangi bir koruma sağlamayabilir. Kimlik avı kampanyaları yoluyla hedeflenen bilgisayar korsanlığı, geleneksel güvenlik politikalarıyla bir yönetici hesabını kolayca tehlikeye atabilir.

Yönetici hesaplarının ayrıcalıklarının kısıtlanması, bu saldırılarının azaltılmasına ve e-posta uygulamasının şüpheli üçüncü taraf müdahalesinden korunmasına yardımcı olabilir.

5. Şifre Yönetimi

Büyük ve küçük harfler, özel karakterler vb. gibi çalışanların belirlediği parolalar için ilk güvenlik gereksinimlerini zorunlu kılarak tüm sistemlerin tahmin edilmesi zor parolalarla güvence altına alınmasını sağlayabilirsiniz. Bu, siber saldırıları azaltmaya yardımcı olur.

6. Şüpheli E-posta Eklerini İndirmeyin

Şüpheli kaynaklardan gelen PDF’lerin, Word belgelerinin, ZIP dosyalarının indirilmesini, bu tür kaynaklara erişimi engelleyerek kısıtlayın. Bu tür belgeleri indirmek, davetsiz misafirlere izin vermenize neden olabilir.

Özetle diyebiliriz ki, e-posta tabanlı siber saldırılar her geçen gün artıyor ve bilgisayar korsanları, güvenlik sistemlerini tehlikeye atmak için sürekli olarak yeni yollar yaratıyor. Şimdiye kadar meydana gelen ihlallerin çoğu, kullanıcıların kötü amaçlı e-postaları tıklamasından kaynaklandı. Bu nedenle, işletmenizin güvenliğini sağlamak ve e-posta tabanlı tehditleri ortadan kaldırmak için sürekli önlemler alarak e-posta’larınızı koruyun. Bu sayede hassas verilerinizi güvence altına alın.

İlgili İçerikler:

Business Email Compromise (BEC) Nedir? BEC Saldırıları Nasıl Engellenir?

Siber Güvenlik Nedir? Veri Güvenliğini Nasıl Sağlarız?

Virüslü E-Mailler Hakkında Alınacak Önlemler ve E-Posta Güvenliği

E-posta Sunucu Destekli Antivirüs Programları

E-Posta Üzerinden Yapılan Saldırılar ve Alınması Gereken Önlemler

Güvenli E-posta İletişimi için Alınacak Önlemler

Penetrasyon (Sızma) Testi Nedir, Aşamaları Nelerdir? Firmalar Güvenlik Açıklarını Nasıl Giderebilir?