IPS (Saldırı Önleme Sistemi) Nedir? IPS vs. IDS Arasındaki Farklar

23 Ekim 2023

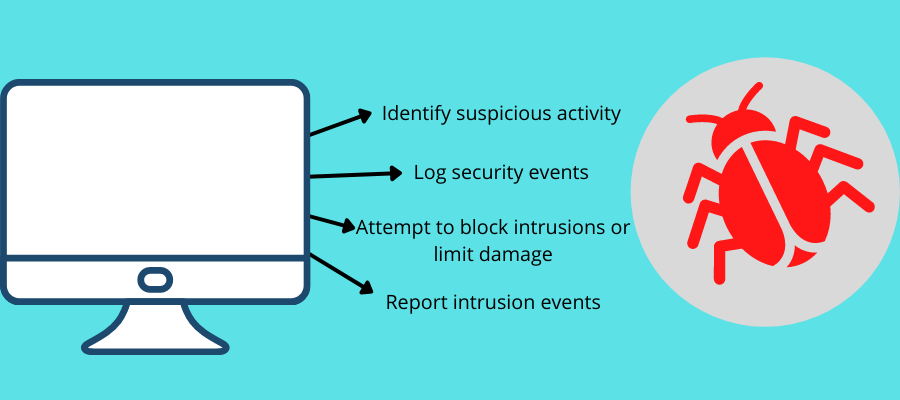

Intrusion Prevention System (IPS) yani izinsiz giriş önleme sistemi, ağ trafiğini izleyen ve kötü amaçlı içeriği engelleyen bir ağ güvenliği teknolojisidir. Bir IPS, fidye yazılımı, yanal hareket, güvenlik açığı istismarı ve diğer saldırılar gibi çok çeşitli siber tehditlere karşı koruma sağlar. Ancak IPS, kurumsal güvenlik mimarisinin yalnızca bir bileşenidir. Bu yüzden doğru IPS’yi seçmek, kurumsal siber güvenlik için hayati önem taşır.

Saldırı Önleme Sisteminin Önemi

Bilinen tehditleri tespit etme ve önleme: İmza tabanlı algılama kullanarak, bir IPS virüsler, solucanlar veya belirli saldırı türleri gibi bilinen kötü amaçlı etkinlikleri belirleyebilir ve engelleyebilir.

Bilinmeyen tehditlere karşı koruma: Davranış tabanlı IPS sistemleri anormal ağ davranışlarını tespit edebilir ve bilinen imzalara sahip olmayan daha önce görülmemiş veya sıfır gün saldırılarını belirleyebilir. Bu, ortaya çıkan tehditlere karşı korunmaya yardımcı olur.

Gerçek zamanlı izleme sağlar: Bir IPS, ağ trafiğini sürekli olarak izleyerek olası güvenlik olaylarına gerçek zamanlı görünürlük sağlar. Bu, tehditlerin hızlı bir şekilde tanımlanmasına ve bunlara yanıt verilmesine olanak tanıyarak hasar veya veri ihlali riskini en aza indirir.

Yanlış pozitifleri azaltma: IPS teknolojileri, iyi huylu faaliyetlerin yanlışlıkla tehdit olarak işaretlendiği durumları ifade eden yanlış pozitifleri azaltmak için gelişmiştir. Yanlış pozitiflerin azaltılması, güvenlik çabalarının gerçek risklere odaklanmasına yardımcı olur ve meşru ağ trafiğindeki gereksiz kesintileri azaltır.

Saldırı Önleme Sistemi, kapsamlı bir ağ güvenliği stratejisi için gereklidir ve işletmelerin ağlarını, sistemlerini ve hassas verilerini yetkisiz erişimden ve kötü niyetli faaliyetlerden korumalarına yardımcı olur.

Intrusion Prevention System Nasıl Çalışır?

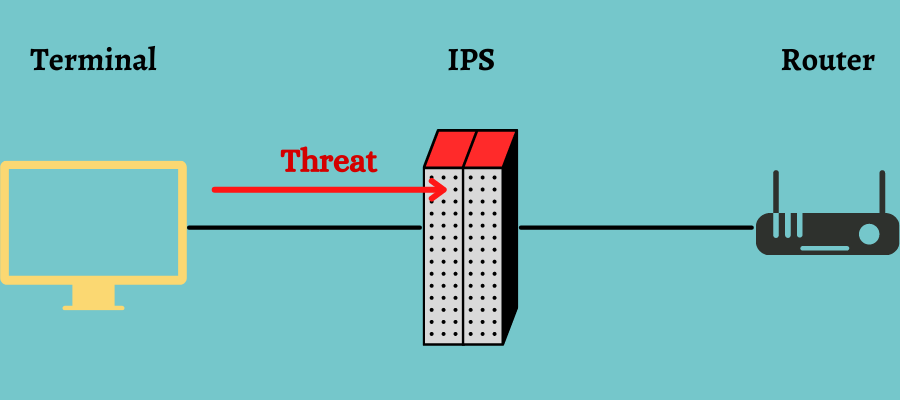

IPS, tüm trafiği inceler, bir bağlantıdaki potansiyel kötü amaçlı içeriği tanımlamak için imza tabanlı analiz, anormallik tespiti ve makine öğrenimini kullanabilir.

IPS potansiyel bir siber saldırı tespit ederse, BT departmanına bir uyarı gönderir. Bununla birlikte, adındaki P harfinden de anlaşılacağı gibi bir IPS saldırıları da önleyebilir. Trafik akışları sırasındaki konumu, trafiği engellemesine ve işletme için tehdit oluşturduğuna inandığı bağlantıları sıfırlamasına olanak tanır.

IPS Dağıtım Modelleri

IPS, kötü niyetli trafiği engelleyerek bir ağı veya sistemi korumayı amaçlamaktadır. IPS, aşağıdakiler de dahil olmak üzere birkaç farklı dağıtım modeli altında çalışabilir:

- Şirket İçi (On-Premises): Eski IPS’ler, kurumsal ağın çevresinde şirket içinde konuşlandırılır. Bu çözümler belirli bir coğrafi konuma bağlıdır ve yalnızca o ağa giden trafiği inceleyip filtreleyebilir.

- Bulut Tabanlı (Cloud-Based): Modern IPS, hizmet olarak güvenlik duvarı (FWaaS) teklifinin bir parçası olarak giderek daha fazla konuşlandırılmaktadır. Bu bulut tabanlı hizmetler coğrafi olarak dağıtılmıştır ve tüm kaynaklara giden trafiği denetleyebilir.

Saldırı Önleme Sistemlerinin Türleri

Ana IPS türleri aşağıdakileri içerir:

1. Network-based intrusion prevention system (NIPS) – Ağ tabanlı saldırı önleme sistemi

Ağ tabanlı IPS, protokol etkinliğini analiz ederek kötü niyetli etkinlik veya şüpheli trafik için ağı izler.

Ağ Tabanlı saldırı önleme sistemleri veya NIPS, tüm ağ boyunca protokol paketlerini analiz ederek kötü niyetli etkinlikleri tespit eder ve önler. Genellikle IDS/IPS veya İzinsiz Giriş Tespit ve Önleme sistemleri olarak adlandırılırlar.

NIPS kurulduktan sonra, ağda yaygın olarak kullanılan izin verilen ana bilgisayarları, uygulamaları ve işletim sistemlerini tanımlamak için bir ana bilgisayar konsolundan ve ağdan bilgi toplar.

Ayrıca, bir ağdaki şüpheli değişiklikleri tanımlamak için normal ağ trafiğinin özellikleri hakkında bilgi kaydederler.

NIPS, bir saldırıyı önlemek için bir TCP bağlantısı göndermek, bant genişliği kullanımını sınırlamak ve hatta şüpheli ağ etkinliğini reddetmek gibi çeşitli yollarla saldırıları önleyebilir.

Günümüzün NIPS’leri güvenlik duvarlarına ve yönlendiricilere şüpheli etkinlikleri engelleme komutu bile verebilmektedir.

NIPS’in bir dezavantajı da, genellikle şifrelenmiş ağ trafiğini analiz etmemesi, yüksek trafik yüklerini işlememesi veya IDS / IPS’ye karşı doğrudan saldırıları işlememesidir.

NIPS, tehditleri tanımlamak için öncelikle imza tabanlı algılama kullanır. İmza tabanlı tespit, potansiyel yeni tehditleri tanımlamak için daha önce tanınan tehditlerin kalıplarını veya imzalarını arar.

2. Host-based intrusion prevention system (HIPS) – Ana bilgisayar tabanlı izinsiz giriş önleme sistemi

Host tabanlı saldırı önleme sistemleri veya HIPS, kötü niyetli etkinlikleri tespit etmek ve önlemek için tek bir ana bilgisayardaki etkinliği analiz eder.

HIPS, şüpheli etkinlikleri tespit etmek için hem imza hem de anomali tabanlı tespit yöntemini kullanarak öncelikle kod davranışını analiz eder. Genellikle şifrelemeden yararlanan saldırıları önledikleri için tercih edilir.

HIDS’e benzer şekilde, birçok kötü amaçlı yazılımdan koruma çözümü, ürün paketlerinin bir parçası olarak HIPS sağlar.

HIPS ayrıca ana bilgisayarda bulunan hassas bilgilere erişimi önleyebilir, böylece rootkit’lerin veya Truva atlarının neden olabileceği potansiyel hasarı önler.

HIPS ayrıca ana makinenin bir ağ üzerindeki kötü niyetli etkinlikleri işlemesini de önleyebilir.

HIPS yalnızca tek bir ana makineye veya sunucuya güvenlik sağladığından, bir ağ genelinde eksiksiz tehdit yönetimi sağlamak için IDS/IPS ve WIPS ile birlikte kullanılması en iyi yöntemdir.

3. Network behavior analysis (NBA) – Ağ davranış analizi

Bu yöntem öncelikle, sistem veya ağ faaliyetlerinde “normal” davranış olarak bilinen davranıştan sapmaları arayan anomali tabanlı algılamayı içerir.

Anomali tabanlı tespit, başlatıldıktan sonra, belirli bir süre boyunca normal davranış olarak kabul edilen davranışlar için bir profilin oluşturulduğu bir eğitim dönemi gerektirir. Bu profille tutarsızlıklar kötü niyetli olarak işaretlenir.

Anomali tabanlı tespit yeni tehditleri tanımlamak için oldukça etkilidir, ancak eğitim dönemi sırasında ağ tehlikeye girerse, profil oluşturulurken kötü niyetli davranış normal olarak kaydedilebileceğinden sorunlar ortaya çıkabilir.

Ayrıca, anomali tabanlı tespit, ilk eğitim döneminde tanınmayan iyi huylu faaliyetler nedeniyle birçok yanlış pozitif de üretir.

Durum bilgisi protokol analizi tespiti, normal ağ veya sistem davranışından sapmaları araması bakımından anomali tabanlı tespite benzer.

Normal davranışın temel çizgisi, satıcı tarafından oluşturulan evrensel profillerde özetlenmiştir. Durumsal protokol analizi, kimliği doğrulanmış ve doğrulanmamış durumlardaki iyi huylu ve şüpheli etkinlikleri birbirinden ayırmak için tasarlanmıştır.

4. Wireless intrusion prevention system (WIPS) – Kablosuz saldırı önleme sistemi

Bir kablosuz saldırı önleme sistemi (WIPS), Açık Sistemler Ara Bağlantı modelinin Katman 2 (veri bağlantı katmanı) düzeyinde çalışır.

WIPS, sahte veya yanlış yapılandırılmış cihazların varlığını tespit edebilir ve ağın RF’lerini hizmet reddi ve diğer saldırı biçimlerine karşı tarayarak bunların kablosuz kurumsal ağlarda çalışmasını engelleyebilir.

5. Bulut tabanlı IPS

Bulut tabanlı IPS çözümleri bulutta barındırılır ve yönetilir. Bulut tabanlı uygulamalar ve hizmetler için IPS işlevselliği sağlayarak bulut ortamlarını hedef alan tehditlere karşı koruma sağlar.

6. Pasif IPS

Pasif bir IPS, paketleri aktif olarak engellemeden veya düşürmeden izleme modunda çalışır. Ağ trafiğini analiz eder, olası tehditler hakkında uyarılar veya bildirimler oluşturur ve daha fazla araştırma ve yanıt için yöneticilere bilgi sağlar.

7. Satır içi IPS

Inline IPS, ağ trafiği akışıyla aynı hizada konuşlandırılır ve paketleri ağdan geçerken aktif olarak yakalar ve analiz eder. Kötü niyetli paketleri gerçek zamanlı olarak engelleyebilir veya düşürebilir, böylece hedeflerine ulaşmalarını önleyebilir.

IPS’nin Avantajları Nelerdir?

Aşağıdaki listede IPS’nin avantajlarına dair bir liste bulabilirsiniz:

1. Tehdit Önleme

IPS, şüpheli ağ trafiğini aktif olarak izleyip engelleyerek yetkisiz erişimi, saldırıları ve istismarları önlemeye yardımcı olur. Bilinen tehditlere karşı proaktif savunma sağlar ve yeni ortaya çıkan veya sıfır gün saldırılarını tespit edip azaltabilir.

2. Gerçek Zamanlı İzleme

IPS, ağ trafiğini gerçek zamanlı olarak sürekli izleyerek olası tehditlerin anında tespit edilmesini ve bunlara yanıt verilmesini sağlar. Bu, riskleri azaltmak için hızlı hareket etmeyi sağlayarak başarılı izinsiz girişlerin veya saldırıların olasılığını azaltır.

3. Geliştirilmiş Güvenlik

IPS, ağ paketlerini ve davranışlarını analiz ederek, kötü niyetli etkinlikleri belirleyip engelleyerek ağ güvenliğini güçlendirir. Hassas verilerin, sistemlerin ve kaynakların yetkisiz erişime ve tehlikelere karşı korunmasına yardımcı olur.

4. Azaltılmış Kesinti Süresi ve Hasar

IPS, başarılı izinsiz girişleri veya saldırıları önleyerek sistem kesinti süresini ve hasarı en aza indirmeye yardımcı olur. Kritik verilerin kaybını, kaynakların yetkisiz olarak değiştirilmesini veya tahrip edilmesini ve hizmetlerin kesintiye uğramasını önleyebilir, böylece iş sürekliliğini koruyabilir.

5. Kapsamlı Kapsama

IPS, ağ altyapısı genelinde geniş bir koruma sunar. Ağ çevresinde, ağ içinde ve tek tek ana bilgisayarlarda konuşlandırılabilir ve çeşitli tehdit türlerine karşı birden fazla savunma katmanı sağlar.

6. Merkezi Yönetim ve Kontrol

IPS çözümleri genellikle merkezi yönetim konsolları sunarak yöneticilerin IPS dağıtımlarını tek bir arayüzden yapılandırmasına, izlemesine ve yönetmesine olanak tanır. Bu da yönetim, politika yönetimi ve raporlama süreçlerini kolaylaştırır.

IPS Çözümleri Nasıl Seçilir?

IPS, kurumsal güvenlik stratejisinin hayati bir bileşenidir. Ancak yanlış IPS seçimi, BT ekibini karmaşık, ölçeklendirilemez ve etkisiz bir güvenlik mimarisiyle mücadele etmek zorunda bırakabilir. Bir IPS ararken aranması gereken bazı temel özellikler aşağıdakileri içerir:

1. Sık Güncellemeler

Bir IPS’nin rolü, istismar girişimlerini tespit etmek ve engellemektir, bu da en son güvenlik açıklarından, tehditlerden ve siber saldırı kampanyalarından haberdar olması gerektiği anlamına gelir. Bir IPS, güncellemelerin, imzaların ve yamaların tüm çözümlere hızlı bir şekilde sunulmasına izin verecek şekilde tasarlanmalıdır, böylece gelişen tehdit kampanyalarını tespit edebilir ve engellemesine olanak tanır.

2. Minimum Yanlış Pozitif

IPS, minimum yanlış pozitif, minimum bakım ve maksimum etkinlikle, sahip olduğu imzaların tam kapsamına göre trafiği inceleyebilmelidir. Bu, güvenlik personelinin çabalarını gerçek tehditlere ve diğer temel görevlere odaklamasını sağlar.

3. Sınırsız İşlem Kaynakları

Cihaz tabanlı sistemlerin işlem kaynakları donanımlarıyla sınırlıdır, bu da ölçeklenebilirliklerini ve etkinliklerini sınırlar. Buna karşılık, bulut tabanlı bir IPS’nin tam bir trafik denetimi yapmasını engelleyebilecek herhangi bir işlem sınırlaması yoktur.

4. Verimli TLS Şifre Çözme

Bağımsız güvenlik çözümleri genellikle paketlerin şifresini tek tek çözer ve inceler, bu da önemli bir gecikme yaratır. Bir IPS, tüm güvenlik yığınının ihtiyaçlarını karşılayan hızlı, tek seferlik trafik şifresini çözmeyi sağlamak için diğer güvenlik çözümleriyle entegre edilmelidir.

Okumanızı öneririz: TLS Nedir? SSL/TLS Kullanarak Güvenli E-posta Gönderin veya Alın

5. Dağıtılmış Güvenlik

Eski IPS çözümleri genellikle kurumsal veri merkezini koruyan çevre odaklı bir model altında konuşlandırılmıştır. Bulut bilişim, uzaktan çalışma, mobil cihazlar ve Nesnelerin İnterneti (IoT) ağ çevresini çözdükçe, güvenliğin ihtiyaç duyulan her yerde mevcut olması gerekir. IPS, bir kuruluşun tüm cihazları ve BT kaynakları için erişilebilir olduğu bulutta konuşlandırılmalıdır.

6. Birleşik Güvenlik

Tarihsel olarak şirketler, etkili bir şekilde izlenmesi ve yönetilmesi zor olan bir dizi bağımsız güvenlik çözümü kullanır. Sonuç olarak, analistler yanlış pozitif uyarılarla dolup taşarken gerçek tehditler gözden kaçmaktadır. Bir IPS, tek bir konsoldan merkezi izleme ve yönetim sağlayan entegre bir güvenlik yığınının parçası olarak konuşlandırılmalıdır.

IPS ve Güvenlik Duvarı Arasındaki Farklar

IPS (İzinsiz Giriş Önleme Sistemi) ve güvenlik duvarları temel siber güvenlik araçları olsa da, ikisi arasında temel farklar vardır. Bir güvenlik duvarı öncelikle dahili bir ağ ile harici İnternet arasında bir bariyer görevi görür ve önceden belirlenmiş kurallara göre gelen ve giden trafiği kontrol eder.

Öte yandan, bir IPS sadece trafiği izlemenin ve engellemenin ötesine geçer. Ağ trafiğini potansiyel tehditlere karşı tarar ve bunları önlemek için derhal harekete geçer. Bu, izinsiz giriş girişimleri, kötü amaçlı yazılımlar ve yetkisiz erişim gibi kötü amaçlı etkinlikleri tespit etmeyi ve engellemeyi içerir. Bir güvenlik duvarı trafik kontrolüne odaklanırken, bir IPS tehdit algılama ve önlemeye odaklanır. İşletmelerin kapsamlı ağ güvenliği sağlamak için hem güvenlik duvarı hem de IPS’yi birlikte kullanması yaygındır.

IPS ve IDS Arasındaki Temel Farklar

Aşağıda, ne için kullanıldıklarını anlamanıza yardımcı olması için IDS ve bir IPS arasındaki temel farkların bir listesi verilmiştir:

1. Çalışma

IDS potansiyel güvenlik risklerini tanımlar ve ardından bu tehlikeleri IPS’ye bildirir. IDS potansiyel güvenlik tehditlerini tespit eder ve önler. Saldırı Önleme Sistemi (IPS), sunuculardaki şüpheli etkinlikleri bulan protokollere dayalı bir uygulamadır. IPS, bilinmeyen ağ trafiğini içeren saldırıları tespit eder.

2. Protokol

IDS, sunuculardaki şüpheli etkinlikleri tespit eden protokol tabanlı bir uygulamadır. IPS, bilinmeyen ağ trafiğini içeren saldırıları tespit eder.

Yanlış pozitifler IDS ile ilgili küçük sorunlardır, ancak kritik yanlış pozitifler bir ağı tamamen kapatabilir. Ayrıca, IDS ağ performansını etkilemezken, IPS ağ yavaşlamalarına neden olabilir.

3. Sistemin Konumu

IPS güvenlik duvarı ile ağın geri kalanı arasına kurulurken, IDS istemcinin bilgisayarına kurulur. Farklı yerlerde bulundukları için farklı işlevlere ve dolayısıyla farklı koruma türlerine sahiptir.

4. Kontrol Sistemi

IPS’nin başarılı olabilmesi için düzenli güncellemelere ve otomatik ayarlamaya ihtiyacı vardır. Herhangi bir şüpheli faaliyet için ağı sürekli olarak izler ve bunu ele almak için adımlar atar.

Öte yandan, IDS ağın trafik modellerini analiz ettiği için düzenli güncelleme ve ayarlama gerektirmez. Şüpheli faaliyetler tespit edildiğinde yöneticileri uyarmak için IDS’yi yapılandırabilirsiniz.

| IDS | IPS | |

| Açılımı | Intrusion Detection System – İzinsiz Giriş Tespit Sistemi | Intrusion Prevention System – Saldırı Önleme Sistemi |

| Sistem Türü | İzleme, tanımlama ve bildirim | Otomatik, savunma ve düzeltme |

| Kurulum Yeri | Müşterinin sisteminde | Güvenlik duvarı ve ana network arasında |

| Çalışma | Potansiyel güvenlik risklerini belirleme ve IPS’ye uyarı gönderme | Potansiyel güvenlik tehdidini belirleme ve engelleme |

| Protokol Tabanlı Uygulama | Sunucular içinde şüpheli etkinlik aramak | Bilinmeyen ağ trafiği saldırılarını tespit eder. |

| Yanlış Pozitif | Küçük yanlış pozitif | Kritik yanlış pozitif |

| Ağ Performansı | Ağ performansını etkilemez. | Ağı yavaşlatır. |

| İnsan Desteği | IDS, güncelleme ve eylemleri gerçekleştirmek için insan etkileşimine ihtiyaç duyar. | IPS otomatik pilottur ve eylemleri gerçekleştirmek için herhangi bir insan etkileşimine ihtiyaç duymaz. |