Privileged Access Management (PAM) Nedir? PAM vs. IAM Arasındaki Farklar

25 Aralık 2023

Mevcut dijital ortamda, büyük ölçekli veri ihlallerinin artan yaygınlığı nedeniyle erişim yönetimi büyük önem taşımaktadır. Yapılan bir araştırmaya göre, ihlallerin %61’i kimlik bilgilerinin çalınması ile sonuçlanmaktadır. Bu sorunun büyüklüğü göz önüne alındığında, IAM ve PAM gibi çözümler devreye girer.

Gizle

Peki Privileged Access Management (PAM) nedir ve Identity Access Management (IAM) ile arasındaki farklar nelerdir?

PAM (Privileged Access Management) Nedir?

Privileged Access Management (PAM) yani Ayrıcalıklı Erişim Yönetimi, Kimlik ve Erişim Yönetimi’nin (IAM) bir alt kümesidir ve odak noktası ayrıcalıklı hesapları korumaktır.

Kullanıcı erişiminin karmaşık ortamında PAM, hassas ve ayrıcalıklı kaynaklara erişim gereksinimi öne çıkan belirli bir kullanıcı alt kümesine odaklanır.

Ayrıcalıklı hesaplar, veri tabanları, arka uç sistemleri ve hassas kaynakların depolandığı yerler gibi hassas kaynaklara erişimi olan kullanıcıların hesaplarıdır. Bir yandan IAM, bir sisteme erişmek için izin isteyen bir kullanıcıyı yetkilendirirken, PAM ise erişim haklarını yetkili işlevleri gerçekleştirmek için gereken minimum sayıda kullanıcıyla sınırlandırır.

PAM’in Stratejik Koruma Önlemleri

PAM, stratejik önlemler alarak ayrıcalıklı hesapların korunmasında proaktif bir duruş sergiler. Örneğin, ayrıcalıklı hesaplar için kimlik bilgilerinin ayrı ve güvenli bir depoda saklanmasını sağlar. Bu adım, siber tehditler tarafından çalınma veya kötüye kullanılma riskini en aza indirir. Ayrıca, yöneticilere zaman kısıtlamaları gibi özellikleri kullanarak kullanıcı erişimini sınırlama ve hassas alanlar üzerindeki kontrolü güçlendirme araçları sunar.

Kimlik Bilgisi Paylaşımına Karşı Savunma

PAM’in bir başka avantajı da, her bireyin benzersiz bir oturum açtığından emin olmak için kimlik bilgisi paylaşımı riskini azaltmaya odaklanmasıdır. Her bireyin kendi oturum açma kimlik bilgilerini kullanmasını zorunlu kılar, böylece paylaşılan erişim uygulamasını kısıtlar. Bunu yaparak, bir şirketin en gizli kullanıcı kimlik bilgileri, belirteçleri, sırları ve anahtarları için bir koruyucu görevi görür.

Siber Saldırılara Karşı Otomatik Savunma

PAM’in dikkate değer bir avantajı da, manuel müdahale ihtiyacını önemli ölçüde azaltabilmesidir. PAM, siber saldırı zamanlarında devreye girerek yetkisiz erişimi veya hasarı önlemek için kritik sistemleri otomatik olarak kilitler. Temel olarak PAM, değerli varlıkların potansiyel siber tehditler için erişilemez kalmasını ve bir işletmenin hassas kaynaklarının güvende kalmasını sağlayan dijital bir korumadır.

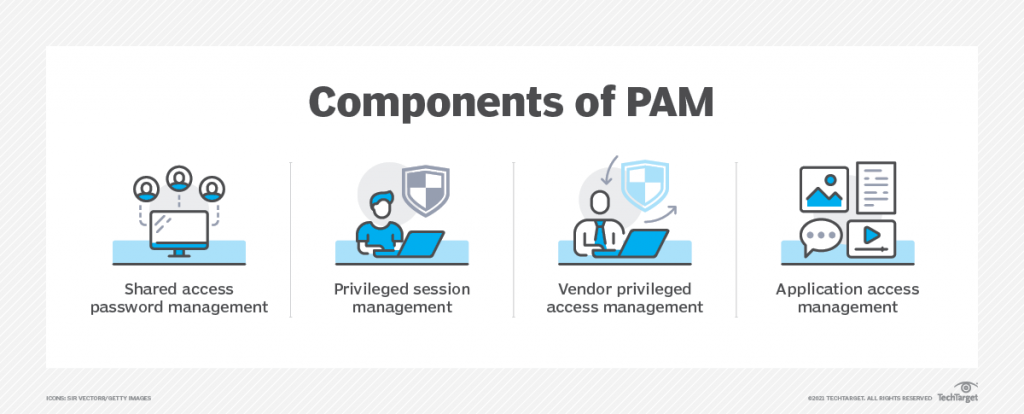

Privileged Access Management (PAM) Nasıl Çalışır?

Ayrıcalıklı erişim yönetimi çözümleri, ayrıcalıklı erişim faaliyetlerini izleme, raporlama ve kaydetme olanağı sunar. Bu, yöneticilerin ayrıcalıklı erişimi takip etmelerine ve nerede kötüye kullanılıyor olabileceğini belirlemelerine olanak tanır. Bu sayede yöneticiler anormallikleri ve potansiyel tehditleri kolayca belirleyebilir, böylece hasarı sınırlamak için hemen harekete geçebilirler.

PAM çözümü temel olarak beklenmedik bir faaliyeti yöneticinin dikkatine sunmak için yerleşik bir uyarı sistemine sahiptir.

Ayrıcalıklı erişim yönetimi en az ayrıcalık ilkesine göre çalışır, bu nedenle ayrıcalıklı kullanıcıların bile yalnızca ihtiyaç duyduklarına erişimine izin verir. Ayrıcalıklı erişim yönetimi araçları, ayrıcalıklı hesapların izlenmesi, korunması ve yönetilmesiyle ilgili çeşitli zorlukları hedeflemek ve ele almak için tasarlanmış daha geniş PAM çözümünün unsurlarıdır.

PAM araçları aşağıdakiler için kullanılabilir

- Sistem ve uygulamalar genelinde ayrıcalıklı hesapları tanımlamak, yönetmek ve izlemek.

- Acil durumlarda paylaşılabilecek veya kullanılabilecek erişim dahil olmak üzere ayrıcalıklı hesaplara erişimi kontrol etme.

- Ayrıcalıklı hesaplar için parolalar, kullanıcı adları ve anahtarlar dahil olmak üzere rastgele ve güvenli kimlik bilgileri oluşturma.

- İki faktörlü ve çok faktörlü kimlik doğrulama sağlama.

- Ayrıcalıklı komutları, görevleri ve etkinlikleri kısıtlama ve kontrol etme.

- Maruz kalmayı sınırlamak için hizmetler arasında kimlik bilgisi paylaşımını yönetimi.

Ayrıcalıklı Erişim Yönetimi (PAM) Neden Önemlidir?

Ayrıcalıklı hesaplar siber suçlular için yüksek değerli hedeflerdir. Thycotic Centrify tarafından yakın zamanda yapılan bir araştırmaya göre, bilgisayar korsanları ayrıcalıklı kimlik bilgisi hırsızlığı vakalarının %85’inde kritik sistem veya verilere erişim sağlamıştır. Bilgisayar korsanlarının kimlik bilgilerini çalmasına ek olarak, şirket içindeki kişilerin de kritik kaynaklara gayrimeşru bir şekilde erişmek için yönetici ayrıcalıklarını kötüye kullandıkları tespit edilmiştir.

Standart kullanıcı hesapları, erişim kontrolleri uygulandığında sınırlı erişime sahiptir. Ayrıcalıklı hesaplar, işletmenin en hassas ve görev açısından kritik bölümlerine erişim sağlar; bu nedenle ayrıcalıklı hesap yönetimi, iç ve dış tehditlere karşı işletme verilerinizin tehlikeye atılmasını önlemede çok önemlidir. PAM, dahili ve harici siber saldırılara karşı koruma sağlayarak birden fazla siber saldırı vektörünü devre dışı bırakmak için kullanılabilir.

Ayrıcalıklı Erişim Yönetiminin (PAM) Avantajları Nelerdir?

Ayrıcalıklı erişim yönetimi çözümleri güvenlik ihlallerinin riskini ve kapsamını azaltır. Ayrıcalıklı kullanıcılar, hizmetleri yükseltmekten IAM çözümlerini denetlemeye ve alan adlarının DDoS saldırılarına karşı korunduğundan emin olmaya kadar işletmenizin sorunsuz çalışmasını sağlar. Ağınız üzerinde bu tür bir erişime ve güce sahip olmak, ayrıcalıklı kullanıcı hesaplarının bilgisayar korsanları için bu kadar çekici hedefler olmasının nedenidir. Komutları yürütmek ve sistem değişiklikleri yapmak için sınırsız güce sahip süper kullanıcı hesaplarını ele geçirmek, kötüye kullanım için en büyük potansiyele sahiptir.

PAM’in en önemli avantajları aşağıdakileri içerir:

1. Güvenliği, Operasyonel Performansı ve Güvenilirliği Artırma

PAM, bilgisayar korsanları için caydırıcı bir unsur olarak hizmet eder ve güvenlik açıkları, ağ envanteri ve kimlik yönetimi ile ilgili içgörüleri geliştirebilir. Önemli kaynaklara, sistemlere ve süreçlere erişimin ayrıcalıklı hesaplarla sınırlandırılması, hesap verebilirliği artırır ve kesinti riskini azaltmaya yardımcı olur.

2. Daha Az Saldırı Vektörü ve Daha Hızlı Hasar Değerlendirmesi

Ayrıcalıklar, minimum sayıda kişi, süreç ve uygulama ile sınırlandırıldığında, daha az saldırı vektörüne sahip olur. Örneğin, kötü amaçlı yazılımlar genellikle yüklemek veya çalıştırmak için ayrıcalıklı erişim gerektirir. Bir siber saldırı gerçekleşirse, bir PAM çözümü ayrıcalıklı hesapları hızlı bir şekilde denetlemenize, değişikliklerin nerede yapıldığını görmenize ve güvenliği ihlal edilmiş uygulama ve süreçleri belirlemenize olanak tanır.

3. Mevzuata Uygunluk

Ayrıcalıklı erişim yönetimi daha uyumlu ve denetim dostu bir ortam yaratılmasına yardımcı olur. HIPAA da dahil olmak üzere birçok düzenleme, uygun veri yönetimi ve sistem güvenliğini sağlamak için en az ayrıcalıklı erişim politikaları gerektirir.

4. Ayrıcalıklı Hesap Yaşam Döngülerini Kolayca Yönetme

Üçüncü taraf yükleniciler de dahil olmak üzere ayrıcalıklı erişime sahip her kullanıcı ve hesabın düzenli olarak gözden geçirilmesi güvenlik ihlali riskini azaltır. Rol tabanlı erişim kontrolü kullanılıyorsa, yeni kullanıcıların ayrıcalıklı hesaplara eklendiğinden ve eski çalışanların hızla kaldırıldığından emin olmanız gerekir.

Ayrıcalıklı Erişim Yönetimi (PAM) En İyi Uygulamaları

Aşağıdaki en iyi uygulamalara bağlı kalmak, sistemlerinizi korumanıza ve PAM çözümünüzden en iyi şekilde yararlanmanıza olanak tanıyacaktır:

1. Kullanıcıların kimliğini her zaman doğrulayın

Kimlik doğrulama, iki faktörlü kimlik doğrulama, çok faktörlü kimlik doğrulama veya diğer araçları kullanarak bilgisayar korsanlarının ağınıza girme fırsatı bulmadan önce tehlikeye atılmış kimlik bilgilerini kullanarak hesaplara erişmesini önleyin.

2. En az ayrıcalık ilkesine bağlı kalın

Ayrıcalıklı hesaplar da dahil olmak üzere tüm hesapların yalnızca gerçekten ihtiyaç duydukları kaynaklara erişim yetkisine sahip olduğundan emin olun.

3. PAM çözümlerini güncel tutun

Ayrıcalıklı hesap listelerinin kapsamlı ve güncel olduğundan emin olun. Sürekli erişim yerine gerektiğinde geçici erişimi göz önünde bulundurun. Ayrıca PAM uygulamalarının güncel tutulmasını sağlayın.

4. Mümkün olan yerlerde otomatikleştirme yapın

İnsan hatası riskini azaltan ve bilgisayar korsanlarının süreçlere müdahale etmesini önleyebilen işlemleri kolaylaştırın ve mümkün olan yerlerde görevleri otomatikleştirin.

5. Tüm ayrıcalıklı hesapları izleyin, günlüğe kaydedin ve denetleyin

Ayrıcalıklı hesaplar işletmenizi güçlendirebilir ya da çökertebilir. Ayrıcalıklı hesap etkinliğini sürekli olarak izleyin ve günlüğe kaydedin, içgörüler, potansiyel riskler ve anormallikler için günlükleri denetleyin.

6. Ayrıcalıklı kullanıcıları belgelenmiş politika ve prosedürlerle eğitin

Ayrıcalıklı kullanıcıların politikalar, prosedürler ve sistemler konusunda eğitime ihtiyacı vardır. Bu yüzden uygulamalar, süreçler, tehditler ve trendler hakkında sürekli eğitim sağlayın.

Identity Access Management (IAM) Nedir?

Kimlik Erişim Yönetimi (IAM), işletmelerin kullanıcıların kimliğini doğrulamasına ve erişim haklarını kontrol etmesine olanak tanıyan bir güvenlik çerçevesidir. IAM çözümleri bir işletmenin müşterileri, işgücü ve iş ortakları için kullanılabilir. Yeteneklerinin kapsamı geniş olsa da, IAM temel olarak yetkilendirme ve kimlik doğrulamayı ifade eder:

- Çoklu oturum açma (SSO), kullanıcılara birden fazla hizmet ve kaynağa erişim sağlamak için bir kez ve tek bir kimlik bilgisi setiyle oturum açma olanağı verir.

- Çok faktörlü kimlik doğrulama (MFA), kullanıcının kimlik kanıtı olarak iki veya daha fazla faktör sunmasını gerektirerek kullanıcının kimliği için daha yüksek düzeyde güvence sağlar.

- Doğru kişilerin doğru kaynaklara erişebildiğinden emin olmak için erişim yönetimi verir.

IAM’in çok yönlü yapısı hem şirket içi hem de bulut dağıtımlarına hitap ederek işletmelere esneklik sunar. Tek Oturum Açma (SSO) ve Çok Faktörlü Kimlik Doğrulama (MFA), IAM’in en önemli bileşenlerindendir. Bu iki teknolojiyi kullanarak, kullanıcının kimliği doğrulandıktan sonra birden fazla uygulamadaki yolculuğu kolaylaştırmak için SSO’yu kullanarak yetkisiz girişleri önleyebilirsiniz. Ayrıca Çok Faktörlü Kimlik Doğrulama (MFA), parolaları güvenlik belirteçlerinden biyometrik doğrulamaya kadar değişebilen ek bir doğrulama mekanizmasıyla doğrulayarak ekstra bir koruma katmanı eklemenizi de mümkün kılar.

Daha fazla bilgi için: IAM (Identity & Access Management) Nedir? IAM vs. PAM Arasındaki Farklar

PAM vs. IAM Arasındaki Farklar

Kimlik ve erişim yönetimi (IAM) ve ayrıcalıklı erişim yönetimi (PAM) bir işletmenin kaynaklarını güvence altına almak için birlikte çalışır. Hem PAM hem de IAM, en az ayrıcalık ilkesini kullanarak kaynaklara erişimi sınırlar; burada izin yalnızca o kullanıcının ihtiyaç duyduğu kaynaklarla sınırlıdır. Örneğin, IAM erişim kontrolleri, satış ekiplerinin CRM sistemlerine erişebilmesini sağlayabilir, ancak İK departmanının gizli personel dosyalarına erişmesini sağlamaz. PAM denetimleri, yerel bir yöneticinin bir süper kullanıcı hesabıyla aynı kaynaklara erişiminin olmamasını sağlamaya yardımcı olur. Hem IAM hem de PAM, otomatik provizyon ile kullanıcıları manuel olarak sisteme dahil etme ve sistemden çıkarma ihtiyacını ortadan kaldırmaya da yardımcı olur. Just-in-Time (JIT) ayrıcalıkları, yalnızca belirli bir amaç veya sınırlı bir süre için erişim izni vererek ek bir güvenlik katmanı görevi görür.

| IAM (Identity and Access Management) | PAM (Privileged Access Management) | |

| Amaç | Kurum genelinde ağ güvenliğini yönetir ve izler. | Hassas görevler için yükseltilmiş erişime sahip belirli kullanıcı ve sistemleri yönetir. |

| Kullanıcı Kapsamı | Kurum genelinde geniş kullanıcı ve cihaz yelpazesi | Hassas bilgilere ayrıcalıklı erişim gerektiren kullanıcılar |

| Temel İşlevsellik | Çeşitli uygulama ve hizmetlerin tanımlanması, doğrulanması ve bunlara erişim izni verilmesi | Hassas sistemlerdeki erişim ve kullanıcı faaliyetlerinin izlenmesi ve yönetilmesi |

| Risk Yönetimi | Kurumsal altyapıya yetkisiz erişimi önlemeye odaklanır. | Son derece hassas sistemlere, kritik veri tabanlarına veya yönetici ayrıcalıklarına erişimle ilişkili riski yönetir |

| Yetkili Yöntemler | Temel olarak genel erişim için kullanıcı tanımlama ve yetkilendirmeyi içerir. | Son derece hassas kaynaklara erişimi güvence altına almak için gelişmiş yöntemler içerir. |

| Kullanımda Farklılaşma | Öncelikle son derece hassas sistemlerde erişim ve kullanıcı eylemlerini kontrol etmek için kullanılır. | Daha geniş ağ güvenliği yönetimi ve erişim kontrolü için kullanılır. |

IAM ve PAM Arasındaki Benzerlikler

Aşağıdaki listede IAM ve PAM arasındaki benzerlikleri bulabilirsiniz:

1. Rol Tabanlı Erişim Kontrolü

Roller aracılığıyla erişim kontrolü konusunda IAM ve PAM arasında doğal bir benzerlik vardır. Herkes tüm kaynaklar için tam ayrıcalıklara sahip değildir ve kullanıcılara yalnızca anlık ihtiyaçlarına göre sınırsız erişim verilmez. Politika formülasyonunu ve uygulamasını kolaylaştıran önceden tanımlanmış roller vardır. Roller, belirli görevlere veya iş işlevlerine göre uyarlanmış önceden belirlenmiş izin kümelerinden oluşur.

2. Sağlam Kimlik Doğrulama

Hem IAM hem de PAM, sağlam kimlik doğrulama gibi ortak bir özelliği paylaşır. Bu, erişimi kolaylaştırmak için çok faktörlü kimlik doğrulama yöntemlerinin kullanılmasını gerektirir. Bu yaklaşım, yalnızca önemli kimlik bilgileriyle donatılmış doğrulanmış kullanıcılara giriş izni verilmesini sağlar.

3. Çok Faktörlü Kimlik Doğrulama

Çok faktörlü kimlik doğrulamanın (MFA) entegrasyonu, hem IAM hem de PAM’de, geleneksel kullanıcı adı ve parola kimlik bilgilerinin ötesinde ek bir güvenlik katmanı ekler. MFA, biyometrik bilgiler veya rastgele oluşturulmuş kodlar gibi farklı tanımlayıcı verileri, şirket tarafından verilen akıllı telefonlar gibi benzersiz kullanıcı cihazlarıyla birlikte kullanır. Bu faktörlerin birleşimi, yetkisiz kişiler kullanıcı kimlik bilgilerini ortaya çıkarsa bile erişimi güvence altına alır.

Güçlü ve sürekli izleme, olası ihlallere karşı korunmaya yardımcı olur. İhlalleri ilk aşamalarında tespit edip işaretleyerek, işletmeler bilgisayar korsanları herhangi bir zarar vermeden önce derhal ve etkili bir şekilde yanıt verme yetkisine sahip olur.

4. Sıkı Politika Bağlılığı

Politikaların titizlikle takip edilmesi, özellikle belirli kullanıcıların sistemlerde önemli değişiklikler yaptığı senaryolarda, hem PAM hem de IAM’in etkili bir şekilde çalışması için çok önemlidir. İyi hazırlanmış politikalar, acil durumlar dışında belirli zamanlarda erişimi sınırlayabilir. IAM ve PAM politikaları, potansiyel tehditlere/zayıflıklara karşı güçlü korumanın gerekli olduğu durumlarda iyi çalışır.